De retour à 2018, le Centre d'études stratégiques et internationales est arrivé à la conclusion que la cybercriminalité coûte au monde environ 600 milliards de dollars par an, soit près de 1 % du PIB mondial. Le paysage des cybermenaces évolue constamment et le montant d'argent perdu à cause de la cybercriminalité ne fait qu'augmenter. Selon IBM, le coût des violations de données a augmenté de 12.7 % au cours des deux dernières années, et le nombre d'incidents de cybercriminalité n'a jamais été aussi élevé. Malheureusement, tout semble indiquer que cette tendance maintient son cap, car les acteurs de la menace sont toujours à la recherche de moyens d'améliorer leurs attaques et de gagner en efficacité.

Un facteur qui peut contribuer à la sophistication des acteurs de la menace est la marchandisation de la cybercriminalité. Tout comme les chaînes d'approvisionnement modernes légitimes, nous assistons à une spécialisation de niche et à des gains d'efficacité du fait que les acteurs de la menace deviennent compétents dans une partie spécifique de la chaîne d'approvisionnement de la cybercriminalité. L'adoption et l'évolution du modèle commercial « en tant que service » (aaS) dans l'industrie de la cybercriminalité ont accru la facilité de commettre des actes de cybercriminalité ; offrant un accès plus facile et pratique à des outils et services avancés, même aux acteurs de la menace les moins évolués.

Tout en tant que service

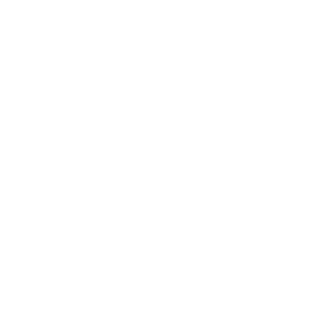

L'adoption croissante de Ransomware en tant que service (RaaS) a permis au groupe de ransomwares Verrouillage gagner en notoriété et en volume, au point d'être le rançongiciel le plus actif au monde. Suite à une sur site modèle, le rançongiciel LockBit est utilisé par des affiliés et des courtiers en accès initial (IAB) pour infecter une organisation ciblée et extraire des paiements, après quoi le groupe LockBit peut conserver jusqu'à ¼ du paiement de la rançon. Cette division du travail permet à chaque partie concernée d'affiner son fonctionnement ; avec les opérateurs RaaS se concentrant sur l'amélioration et la mise à jour de leurs logiciels malveillants, et les affiliés/IAB pour développer et optimiser les moyens de pénétrer les systèmes.

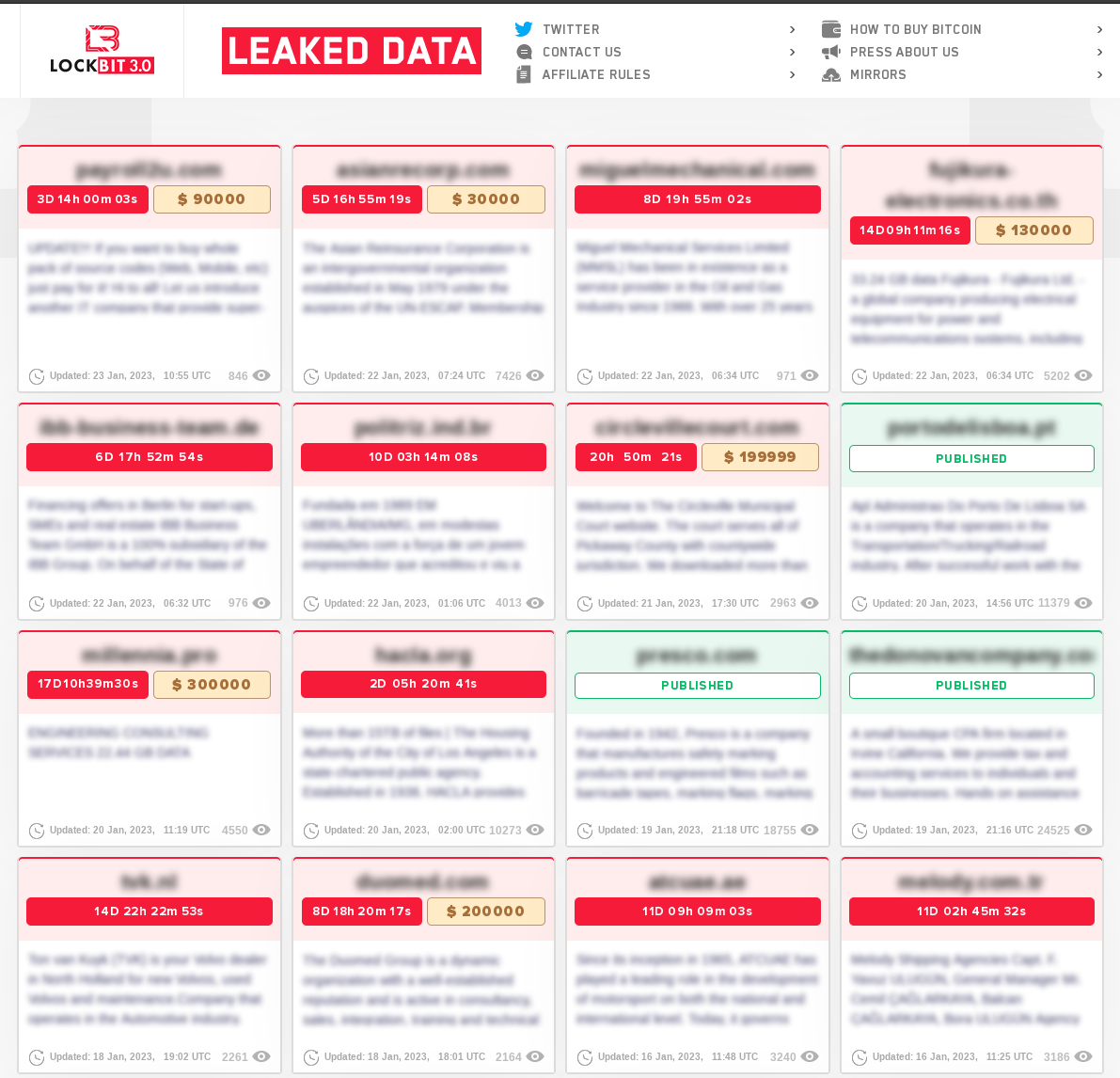

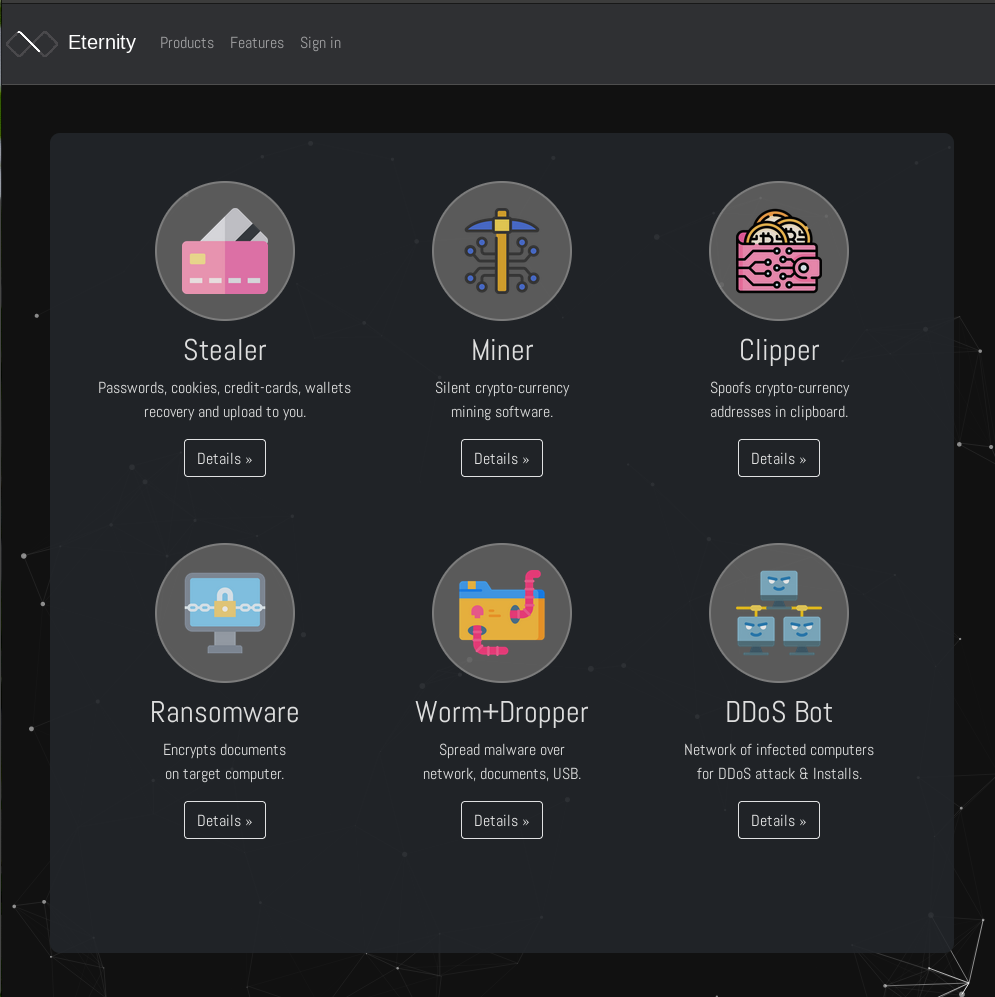

Suivant la même idée, il ne devrait pas être surprenant de voir le modèle aaS être largement adopté dans d'autres aspects de la cybercriminalité ; acteurs malveillants offrant Hameçonnage en tant que service, où les pirates peuvent facilement configurer des pages de phishing à partir de divers kits de phishing proposés sur des serveurs privés virtuels (VPS) loués ; les opérateurs de botnet louant leur infrastructure afin de réaliser une attaque par déni de service distribué (DDoS) sur un réseau ciblé (DDoS as a Service) ; Les développeurs Stealer Malware peuvent se concentrer sur le développement de malwares en suivant le modèle Malware as a Service, par exemple, le malware voleur RedLine ; ou même parfois tout ce qui précède.

Cette évolution de la chaîne d'approvisionnement de la cybercriminalité représente une préoccupation majeure pour tous et un défi croissant pour l'industrie de la cybersécurité dans son ensemble. La facilité d'utilisation offerte par ces services, ainsi qu'un système de support complet fourni par les opérateurs de services, pourraient bien conduire à une adoption accrue d'outils sophistiqués ainsi qu'à une nouvelle génération d'acteurs de la menace attirés par la facilité d'utilisation offerte. Le raffinement des outils disponibles pour les acteurs de la menace, associé à la facilité de communication (relativement) anonyme fournie par l'application de messagerie Telegram, conduira sans aucun doute à un nombre croissant de menaces avancées auxquelles les organisations de demain devront faire face.

« Connais ton ennemi et connais-toi toi-même ; en cent batailles, tu ne seras jamais vaincu. Lorsque vous ignorez l'ennemi mais que vous vous connaissez, vos chances de gagner ou de perdre sont égales. Si vous ignorez à la fois votre ennemi et vous-même, vous êtes sûr d'être vaincu à chaque bataille. – Sun Tzu, L'art de la guerre

Les cyberattaques sont et resteront un problème majeur pour les organisations d'aujourd'hui. Être mieux préparé commence par la connaissance ; savoir comment les acteurs de la menace opèrent, leurs tactiques et leurs techniques est d'une importance vitale. Cela peut aider à répondre aux inévitables cyberattaques et à atténuer leur impact.

Perturbez la chaîne d'approvisionnement de la cybercriminalité avec Flare

Alors que les méthodes des acteurs de la menace gagnent en complexité, les équipes cybernétiques doivent garder une longueur d'avance sur eux. Multipliez par cinq la vitesse d'identification des menaces de votre organisation avec Flare. Demander une démonstration pour savoir comment Flare peut aider votre équipe.