Le monde souterrain louche du dark web offre aux cybercriminels un débouché pour échanger des informations, des outils ou des logiciels malveillants volés, rançonner les victimes de cyberattaques et discuter de leurs cibles et de leurs tactiques. Mais les forums du dark web qui hébergent normalement des marchés et des discussions illicites commencent à perdre de leur attrait. Découvrez pourquoi l'application de messagerie Telegram est en train de devenir une nouvelle frontière du dark web et fonctionne désormais comme une alternative populaire aux forums traditionnels du dark web.

Vous êtes curieux de connaître d'autres sources illicites à inclure dans votre stratégie de surveillance ? Jeter un coup d'œil à nos principales sources illicites à surveiller en 2023.

Table des matières

• Pourquoi les cybercriminels se tournent-ils vers Telegram ?

• Cybercriminalité du monde réel sur Telegram

• Menaces courantes sur Telegram

• Telegram rendra-t-il le Dark Web redondant ?

• Surveillance de l'activité de télégramme illicite

Pourquoi les cybercriminels se tournent-ils vers Telegram ?

Telegram est une application de messagerie avec des fonctionnalités de confidentialité et de cryptage améliorées. L'application fonctionne sur les plates-formes mobiles et de bureau populaires et synchronise les messages sur tous les appareils enregistrés d'un utilisateur. Outre les conversations privées en tête-à-tête, les utilisateurs de Telegram peuvent s'abonner à des chaînes sur lesquelles les propriétaires publient du contenu ou ils peuvent devenir membres de groupes dans lesquels tous les participants discutent de sujets.

La recherche de 2021 a constaté une augmentation de 100 % de l'utilisation de Telegram par les cybercriminels. La question naturelle est alors de savoir quels facteurs expliquent cette ascension fulgurante ?

Les groupes de télégrammes illicites offrent un meilleur anonymat

Les cybercriminels doutent du degré d'anonymat qu'ils obtiennent lorsqu'ils utilisent des forums Web sombres que les administrateurs peuvent facilement surveiller. Alors que les adresses IP et les géolocalisations sont masquées automatiquement via un type de routage spécial, il y a la crainte d'être surveillé par les administrateurs et de voir les identités révélées. Telegram n'a pas d'administrateurs traditionnels surveillant ses groupes et ses discussions en tête-à-tête, ce qui est attrayant pour l'anonymat. Les pirates peuvent également masquer leurs numéros de téléphone sur le service.

Les groupes de télégrammes illicites offrent des communications cryptées

Le cryptage est un sujet intéressant lorsqu'il s'agit d'activités cybercriminelles illicites. Telegram offre un cryptage de bout en bout pour les messages par défaut, ce qui permet d'éviter les attaques potentielles de l'homme du milieu qui peuvent espionner les messages en transit. Les forums et les marchés du dark web ont également une option de cryptage, mais les pirates doivent utiliser quelque chose comme Pretty Good Privacy (PGP) pour assurer le cryptage, ce qui est moins pratique.

Les groupes de télégrammes illicites proposent des opérations renforcées

Un autre facteur important est la façon dont Telegram offre aux groupes de piratage et aux loups solitaires un moyen de renforcer leurs opérations. L'obligation d'enregistrer un domaine pour proposer des services et des outils à la vente rend les opérations des acteurs de la menace vulnérables aux attaques par déni de service distribué (DDoS) qui peuvent les mettre hors ligne. Les chaînes Telegram contournent cette exigence pour un domaine et garantissent que les cybercriminels peuvent rester en ligne tant que le service Telegram reste en ligne.

Cybercriminalité du monde réel sur Telegram

Avec une compréhension des raisons pour lesquelles les acteurs de la menace optent de plus en plus pour Telegram, il vaut la peine de jeter un coup d'œil à certains cas réels qui mettent en évidence le danger de cette nouvelle frontière du dark web.

Fuite de données sportives PlayBook

Défenseur de la vie privée en ligne vpnMentor's un article a découvert une fuite de données contenant des informations personnelles sur plus de 100,000 XNUMX citoyens américains sur le site Web de conseils de paris sportifs PlayBook Sports. L'exposition des données comprenait les adresses e-mail, les adresses personnelles et les noms complets des personnes concernées.

Liste combinée

Une chaîne publique Telegram nommée Combolist a attiré plus de 45,000 XNUMX abonnés, tous intéressés par l'achat et le téléchargement de décharges de données contenant des identifiants de nom d'utilisateur et de mot de passe compromis. UN Rapport du Financial Times a conduit à la suppression de la chaîne de Telegram après que des messages distincts aient proposé 300,000 600,000 e-mails et mots de passe pour les plates-formes de jeux vidéo et XNUMX XNUMX connexions pour des services Web populaires tels que Yahoo et Yandex.

Outils d'accès à distance et voleurs d'informations à vendre

Les messages sur les outils d'accès à distance et les voleurs d'informations sont répandus sur de nombreux canaux et groupes Telegram. SpyMax et Mobihok sont particulièrement populaires, car ils permettent d'accéder à distance aux appareils Android. Les voleurs d'informations comme RedLine et Oski Stealer qui volent secrètement des informations sur les appareils des utilisateurs sont également largement disponibles moyennant des frais.

Exploits de vulnérabilité

Les exploits pour diverses vulnérabilités de cybersécurité sont également largement vus sur les chaînes et les groupes Telegram. Les exploits les plus répandus incluent une vulnérabilité d'exécution de code à distance dans Microsoft Remote Procedure Call (RPC) et un bogue d'exécution de code à distance connu sous le nom de Spring4Shell dans le framework populaire Java Spring.

Menaces courantes sur Telegram

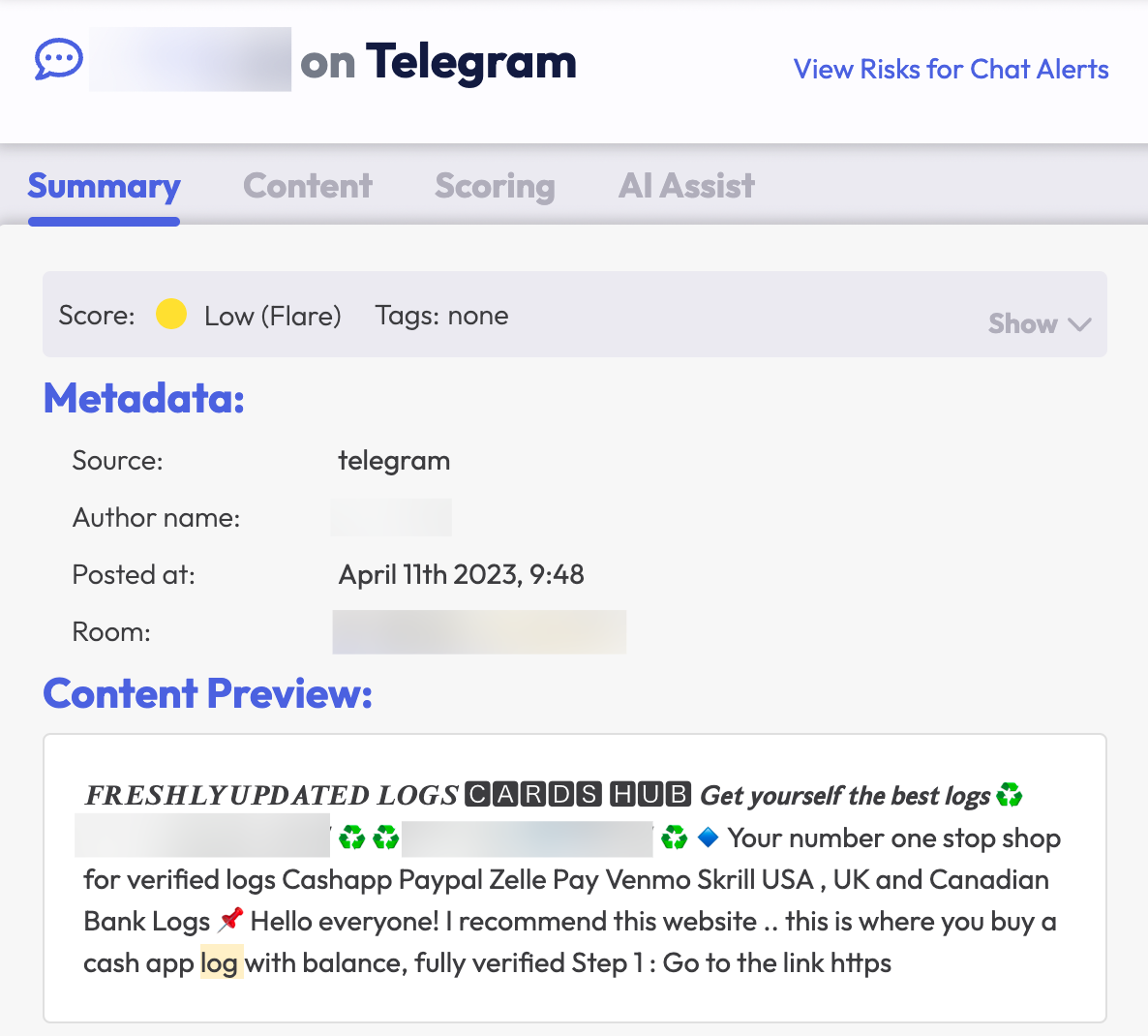

Nous voyons bon nombre des mêmes menaces sur les canaux de télégrammes illicites que nous voyons sur les marchés et les forums dédiés au dark web. Dans de nombreux cas, les acteurs de la menace sont directement passés des sites Web TOR plus traditionnels à des télégrammes offrant exactement les mêmes biens et services.

Appareils infectés et chaînes de télégrammes illicites

Bien que Genèse et marchés russes sont des autoshops établis où les acteurs de la menace peuvent acheter et vendre des appareils infectés, ils peuvent également être trouvés sur les chaînes Telegram.

Les acteurs de la menace distribuent les journaux des voleurs de différentes manières selon le canal. Ils distribuent eux-mêmes gratuitement les journaux de vol, tout en monétisant l'accès à la chaîne via des abonnements. De cette façon, ils peuvent avoir accès à de nouveaux journaux de vols sans attendre les ventes de l'autoshop. Par exemple, nous avons trouvé une chaîne avec un abonnement de 100 $ par mois qui promet un minimum de 1,000 XNUMX nouveaux journaux par jour.

Même s'ils peuvent être vendus pour seulement quelques dollars, les empreintes digitales du navigateur et les journaux de vol peuvent représenter la vie numérique de leurs victimes. Avec des identifiants de connexion enregistrés et plus encore (en particulier combinés avec OSINT), un acteur malveillant pourrait même deviner l'emplacement géographique général de la victime.

Avec les appareils d'entreprise, les acteurs malveillants peuvent accéder aux environnements des entreprises.

Vous voulez en savoir plus sur les malwares voleurs ? Lisez notre rapport : Disséquer le cycle de vie des logiciels malveillants Dark Web Stealer avec le framework MITRE ATT&CK.

Chaînes de télégrammes illicites et identifiants volés

Il y a des milliards d'identifiants volés sur le dark web. Entre les mains d'un acteur malveillant, ces informations d'identification peuvent être utilisées à mauvais escient pour provoquer d'horribles violations de données pour les individus et les organisations. Les canaux de télégrammes illicites sont un nouveau vecteur commun qui facilite la distribution de routine des informations d'identification volées. Dans certains cas, cela peut être gratuit et dans d'autres cas, les informations d'identification peuvent être achetées via des mécanismes automatisés sur des canaux spécifiques.

Êtes-vous curieux de connaître les chaînes Telegram et les informations d'identification volées? Consultez nos Pleins feux sur les menaces sur d'informations d'identification divulguées et sur informations d'identification divulguées et géographie.

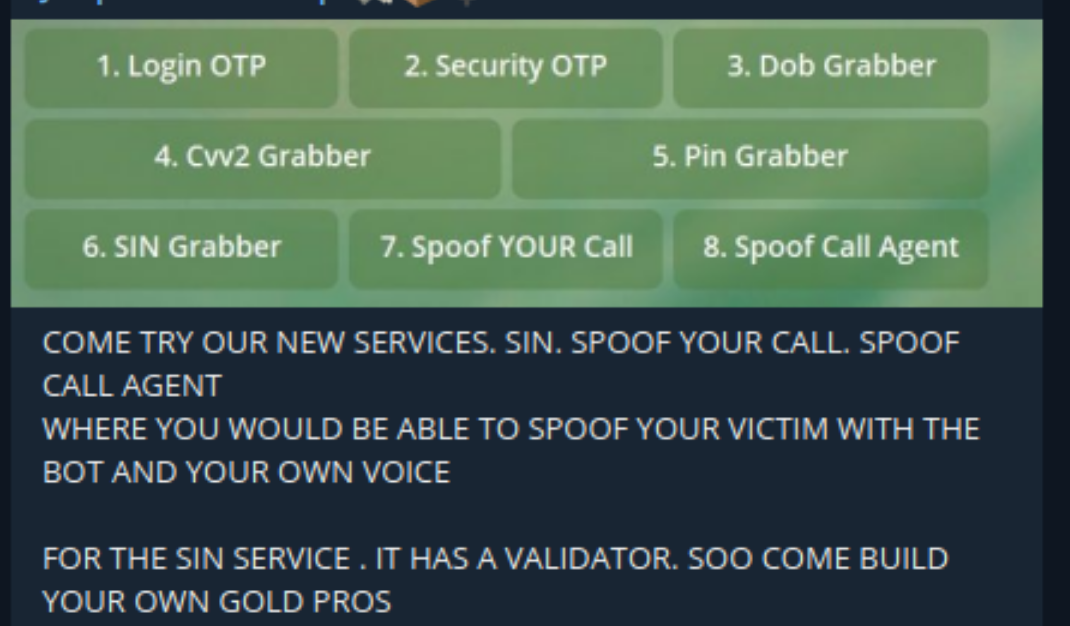

Chaînes de télégrammes illicites et robots OTP

Grâce aux bots à mot de passe à usage unique (OTP bots), les pirates peuvent essayer de collecter à grande échelle les codes 2FA des victimes. Lorsque nous avons effectué une recherche en 2022 sur Telegram pour les termes "OTP Bot" et "2FA Bot", nous avons trouvé 1,700 XNUMX résultats. Pour donner plus de contexte : ci-dessous le nombre de résultats de recherche dans les mêmes salons de discussion pour les termes suivants :

- "Vbv": 2,500 XNUMX résultats

- « Fullz » : 50,000 XNUMX résultats

- "No2fa": 3,300 XNUMX résultats

Il existe une demande active pour les robots OTP, car nombre de ces résultats affichent une activité dans les minutes suivant la requête. Généralement, les acteurs malveillants achètent d'abord l'accès aux identifiants de connexion au compte bancaire, puis recherchent la disponibilité du bot OTP dans les canaux Telegram axés sur la fraude.

Les acteurs de la menace utilisent généralement des bots OTP pour la fraude financière personnelle plutôt que pour les entreprises. Cependant, cette méthode pourrait être appliquée aux attaques d'entreprises. Par exemple, si une violation de données expose les connexions d'entreprise, un acteur malveillant pourrait trouver les numéros de téléphone de ces victimes via OSINT, puis en tirer parti pour solliciter des mots de passe à usage unique afin de contourner les contrôles 2FA. Un auteur de menaces a appliqué ce TTP dans le Violation de Cisco et un acteur malveillant a utilisé une méthode similaire pour cyberattaque Uber.

Vous voulez en savoir plus sur les bots OTP ? Jetez un œil à notre Pleins feux sur les menaces : marchés de télégrammes illicites et robots OTP.

Telegram rendra-t-il le Dark Web redondant ?

Malgré l'émergence de Telegram en tant que nouvelle frontière du dark web, les cybercriminels continueront probablement à utiliser les forums souterrains du dark web. Ces forums offrent une gamme de fonctionnalités que Telegram n'offre pas, telles que des systèmes de notation intégrés, qui permettent aux acteurs d'établir des réputations. L'approche précédemment non interventionniste de Telegram et son refus de coopérer avec les forces de l'ordre ont également changé avec la suppression de plusieurs chaînes et groupes illicites qui rassemblaient de nombreux abonnés.

Il est peu probable que le dark web soit abandonné de sitôt en tant que plaque tournante de la cybercriminalité. Attendez-vous à ce que les cybercriminels répartissent leurs opérations entre les applications de messagerie et les forums et marchés souterrains traditionnels. Une surveillance complète nécessite une couverture à la fois du dark web et des applications de messagerie.

Surveillance de l'activité de télégramme illicite

Alors que l'empreinte numérique des organisations s'étend au-delà du dark web pour intégrer les canaux Telegram, une préoccupation naturelle pour votre entreprise est de savoir si vous pouvez surveiller les fuites de données et les informations d'identification compromises dans ces groupes et canaux. La surveillance manuelle est toujours possible, mais les ressources nécessaires pour cela dépassent le cadre des services informatiques de la plupart des entreprises.

Idéalement, une solution de surveillance automatisée peut permettre à votre entreprise de surveiller les canaux Telegram rapidement et à grande échelle. La solution de Flare détecte l'exposition à haut risque sur le Web sombre et clair et fournit une surveillance Telegram sur des centaines de canaux Telegram avec la possibilité de suivre les termes de recherche des clients qui indiquent des informations d'identification volées et des fuites de données. Flare surveille également les forums et les marchés du dark web pour une couverture complète.

Obtenez votre essai gratuit de Flare ici.