Tendances du forum de piratage russe

Les courtiers d'accès initial (IAB) sont des acteurs de menace sophistiqués, ciblés et spécialisés qui se concentrent sur la recherche et l'accès aux environnements d'entreprise. Une fois qu’ils ont compromis ces environnements, ils mettent aux enchères ou vendent l’accès sur les forums du dark web.

À ce jour, en 2023, plus de 100 entreprises dans 18 secteurs avaient accès à leur infrastructure informatique, à leurs environnements cloud, à leurs réseaux ou à leurs applications vendues sur des forums de piratage russes.

Pour cette analyse, Flare a examiné 3 mois de publications de l'IAB sur le forum de piratage russe Exploit pour identifier les tendances autour de :

- « Blitz » moyen (prix d'achat immédiat)

- Pays les plus représentés dans les postes de l'IAB

- Industries ciblées

- Fréquence d’accès à l’infrastructure informatique dans les secteurs classés comme infrastructure critique

- Types d’accès aux prix les plus élevés

- Types d'accès couramment obtenus et vendus

- Nombre et activité des acteurs de la menace dans l’écosystème Exploit

Lire notre rapport complet, Courtiers en accès initial, forums de piratage russes et économie souterraine de l'accès aux entreprises et/ou continuez à lire pour les faits saillants.

Que sont les courtiers d’accès initial (IAB) ?

Alors que la plupart des activités de cybercriminalité se concentrent sur la fraude à la consommation, un petit groupe d'acteurs plus sophistiqués ciblent les environnements d'entreprise ou permettent à d'autres de cibler ces environnements. Les IAB opèrent activement sur les forums de piratage russes XSS et Exploit, revendant l'accès initial aux environnements informatiques à des gangs de ransomwares, des affiliés, des États-nations et d'autres IAB.

D'autres catégories d'acteurs malveillants qui ciblent les environnements d'entreprise et peuvent acheter auprès des IAB comprennent :

- Fournisseurs de journaux voleurs : distribué sur le marché russe, le marché Genesis et les chaînes Telegram publiques/privées, probablement une source d'accès initial que les IAB utilisent et développent

- Groupes hacktivistes : opérant sur Tor et Telegram, ciblant généralement les infrastructures critiques et les agences gouvernementales des pays de l'OTAN

- Gangs de ransomwares : distribuer ou fournir à des affiliés des variantes de ransomware spécifiques, probablement liées aux IAB

- Courtiers d’accès initial : opérant activement sur les forums de piratage russes XSS et Exploit, revendant l'accès initial aux environnements informatiques à des gangs de ransomwares, des filiales, des États-nations et d'autres IAB

Que contient une publication de l'IAB ?

Bien que les publications de l'IAB mélangent souvent l'anglais et le russe, elles utilisent une terminologie spécifique qui peut inclure et/ou la totalité des informations suivantes :

- Type/Тип доступа : Décrit le type d'accès obtenu, le plus souvent un accès RDP ou VPN

- Industrie/Деятельность Риелторы: Décrit le secteur d'activité de l'entreprise victime ; La finance, la vente au détail et l'industrie manufacturière sont les trois cibles les plus courantes

- Niveau d'accès/Droits: Décrit le niveau de privilèges obtenu

- Chiffre d'affaires : Décrit les revenus de l'entreprise victime, souvent obtenus auprès de fournisseurs de données basés aux États-Unis et accessibles au public en ligne.

- Héberger en ligne : Décrit souvent le nombre d'hôtes de la victime et inclut parfois les systèmes antivirus et de sécurité en place

- Date de début: Le prix de départ de l'enchère

- Étape: Les incréments d'enchères

- Blitz: Le prix d'achat immédiat

Publier une publicité sur l'accès RDP pour une organisation basée aux États-Unis

Prix de l’accès aux infrastructures : le Blitz

Les acteurs de la menace ne considèrent pas que tous les accès aient la même valeur, comme en témoignent les écarts dans les prix des enchères.

Alors qu'environ 33 % de toutes les enchères ont un prix éclair inférieur à 1,000 XNUMX $, la répartition entre les données donne un aperçu de l'impact des valeurs aberrantes :

- 4,699.31 XNUMX $ : prix d'achat moyen sur tous les échantillons

- 1,328.23 XNUMX $ : prix d'achat moyen après suppression des valeurs aberrantes

- 150 $ à 120,000 XNUMX $ : fourchette de prix d'achat pour toutes les annonces

Les annonces plus chères offraient généralement un accès à des environnements uniques ou à des fichiers particulièrement sensibles.

Acteurs de menace et géographie

Même si la plupart des publications de l’IAB se concentraient sur les entreprises américaines, ces groupes menaçants ciblaient également plusieurs autres pays :

- États-Unis: 36.11%

- Australie: 6.94%

- Royaume-Uni: 5.56%

- France : 5.56 %

En général, les ventes d'accès aux États-Unis s'alignent sur les moyennes mondiales. Malgré le fait que les acteurs menaçants se sont concentrés sur les entreprises américaines, ces cotations n’ont pas atteint un prix plus élevé que leurs homologues mondiales.

Statistiques sur les acteurs de la menace et l'industrie

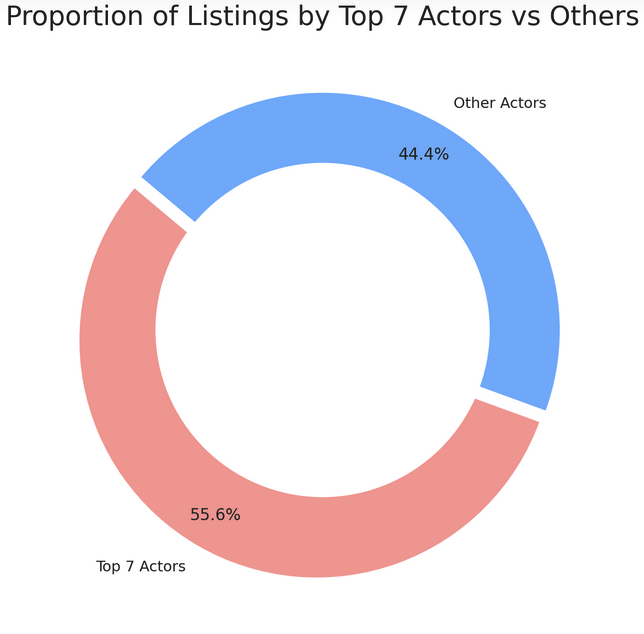

Pour mieux comprendre la prolifération des IAB, nous avons examiné combien d’acteurs malveillants vendaient activement l’accès aux réseaux d’entreprise sur Exploit au cours de cette période. Nous avons identifié 31 noms d'utilisateur uniques vendant l'accès aux environnements informatiques d'entreprise ; cependant, les sept principaux acteurs étaient responsables de la majorité (55.6 %) des inscriptions.

Ces résultats suggèrent que l’accès aux environnements informatiques nécessite des tactiques, des techniques et des procédures spécialement développées.

Courtiers d’accès initial et industrie

L’industrie a un impact considérable sur les prix dans nos exemples de données, certaines industries vendant à des prix moyens beaucoup plus élevés que d’autres.

Après avoir classé les organisations en 18 secteurs, nous avons examiné les prix moyens des blitz dans chacune d'elles, en notant les valeurs approximatives suivantes :

- Fabrication: 2250 $

- Financement : 1800 $

- Médias : 1700 $

- Construction : 1500 XNUMX $

- Services aux entreprises : 1100 XNUMX $

- Détail: $ 750

Infrastructure critique américaine, IAB et types d'accès

Accès aux infrastructures critiques américaines est régulièrement vendu sur Exploit mais n'est pas surreprésenté par rapport à d'autres secteurs. Toutefois, les secteurs de la construction et des services aux entreprises ont été les plus touchés.

Les auteurs de menaces indiquent généralement le vecteur d’attaque dans leurs publications plutôt que le type d’accès. Les deux vecteurs d'attaque les plus courants, représentant 60 % de l'ensemble des listes, étaient :

- Protocole de bureau à distance (RDP)

- Virtual Private Network (VPN)

Lors de l'examen des données limitées, les types d'accès les plus couramment répertoriés étaient :

- Accès administrateur aux environnements cloud (14 instances)

- Privilèges d'administrateur local (5 instances)

- « Utilisateur dans le domaine » (2 instances)

De plus, les listes concernant l'accès non standard incluaient généralement des références à :

- Applications Software-as-a-Service (SaaS) spécifiques à l'entreprise

- Catégories de données spécifiques

- Application informatique

Atténuation des risques

En plus des contrôles de sécurité classiques tels que l'authentification multifacteur (MFA) et la formation des utilisateurs, les organisations doivent prendre en compte :

- Surveillance des forums de l'IAB comme Exploit et XSS pour identifier les accès compromis aux environnements

- Surveillance des journaux de voleurs sur les chaînes Telegram publiques et privées, le marché russe et le marché Genesis

- Automatisation de la détection des secrets publics GitHub pour la perte de données résultant du fait que les développeurs copient/collent du code contenant des informations d'identification

Considérations relatives à la recherche de l'IAB

Lors de la planification et de l'exécution de la recherche, nous avons pris des décisions importantes qui ont eu un impact sur les résultats :

- Nous avons uniquement examiné les données du 1er mai au 27 juillet 2023, nous fournissant un échantillon de 72 événements IAB. Même si cette taille d’échantillon était suffisante pour fournir des données intéressantes, elle limite certaines analyses statistiques.

- Les messages variaient en termes d’informations en fonction de l’acteur menaçant. Des données clés telles que le secteur d'activité, le niveau d'accès, le type d'accès et d'autres éléments clés manquaient dans un petit nombre d'annonces de notre échantillon. Dans ces cas, les données ont été répertoriées comme « inconnues » pour l’analyse.

- Nous n'avons examiné que les IAB actifs sur un forum du dark web sur plusieurs forums où les courtiers d'accès sont actifs. Les données discutées dans cet article se concentrent uniquement sur le forum Web sombre Exploit.

Comment Flare peut aider

La solution proactive de gestion de l'exposition aux cybermenaces de Flare analyse en permanence le monde en ligne, y compris le Web clair et sombre. Avec 4,000 14 communautés de cybercriminalité surveillées, notre plateforme fournit des données provenant de 2 millions de journaux de voleurs et de XNUMX millions de profils d'acteurs menaçants.

Étant donné que notre plateforme collecte, analyse, structure et contextualise automatiquement les données du Dark Web, vous obtenez des renseignements de grande valeur spécifiques à votre organisation pour des enquêtes sur le Dark Web 10 fois plus rapides.

Inscrivez-vous pour notre essai gratuit pour tester Flare vous-même.