La prestation canadienne d'intervention d'urgence (CERB) est un élément essentiel de la réponse du gouvernement fédéral canadien à la pandémie de COVID-19. Avec un coût estimé à plus de 71 milliards de dollars et une vérification limitée des candidats, le programme CERB est connu pour être vulnérable à la fraude depuis son lancement. Depuis le lancement du programme, les médias ont rapporté qu'entre 200,000 3,000,000 et XNUMX XNUMX XNUMX de déclarations erronées ou frauduleuses ont été faites.

Des reportages affirment maintenant que des acteurs malveillants ont ciblé les comptes de l'Agence du revenu du Canada (ARC) de plus de 5,500 XNUMX Canadiens. Ces acteurs malveillants auraient utilisé des attaques de credential stuffing contre l'ARC. Dans cet article de blog, nous examinons si cela pourrait vraiment être le cas. Nous fournissons également des hypothèses sur la façon dont cela aurait pu se produire.

Que sont les attaques de credential stuffing ?

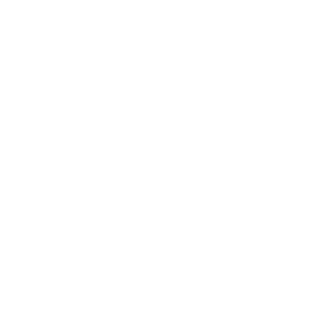

La figure ci-dessous explique comment les acteurs malveillants lancent des attaques de credential stuffing. Ces attaques tirent parti du fait que la plupart des gens réutilisent généralement le même mot de passe sur plusieurs sites Web. Cela signifie que si la combinaison nom d'utilisateur (ou e-mail) et mot de passe d'un individu fuit en ligne à la suite d'une violation de données, des acteurs malveillants peuvent utiliser ces informations pour essayer de se connecter à de nombreux sites Web différents.

Automatiser les attaques de credential stuffing

Le processus de test des informations d'identification divulguées sur différents sites est connu sous le nom d'attaques de bourrage d'informations d'identification. Il peut être accéléré en utilisant un logiciel automatisé. La vidéo ci-dessous a été enregistrée par un acteur malveillant. Il montre comment d'autres acteurs comme eux importent des informations d'identification divulguées et les testent automatiquement. Dans ce cas, le logiciel cible un service de streaming musical. Il trouve 3 informations d'identification (les coups) qui pourraient être réutilisés pour se connecter à ce service en quelques secondes.

Noms d'utilisateur uniques comme protection contre les attaques de credential stuffing

Les attaques par credential stuffing sont possibles car la plupart des sites Web utilisent des e-mails comme noms d'utilisateur. Un autre facteur est que les individus réutilisent également le même mot de passe sur plusieurs sites Web. Avec cela et d'autres raisons à l'esprit, la plupart des institutions financières ont choisi de ne pas utiliser les e-mails pour identifier leurs clients. Cela les a protégés, dans une certaine mesure, contre les attaques de credential stuffing.

L'ARC a adopté une stratégie similaire et exige que les Canadiens choisissent leur propre nom d'utilisateur lors de la création d'un compte. De plus, les Canadiens doivent sélectionner un certain nombre de questions de sécurité et répondre à l'une d'entre elles chaque fois qu'ils se connectent à l'ARC à partir d'un nouvel ordinateur.

Cela soulève des questions sur les derniers reportages qui identifient les attaques de credential stuffing comme responsables des prises de contrôle de compte à l'ARC. Comment des acteurs malveillants peuvent-ils accéder à ces comptes compte tenu des mesures de sécurité mises en place par l'ARC ?

Réutiliser les noms d'utilisateur ET les mots de passe

Il est possible que des acteurs malveillants aient adopté un type plus sophistiqué d'attaque par credential stuffing. Des acteurs malveillants peuvent avoir extrait la première moitié des adresses e-mail divulguées - ce qui précède le @ - pour les tester en tant que nom d'utilisateur. Un Canadien avec l'adresse e-mail [email protected] par exemple peut aussi avoir utilisé copain de la côte ouest comme nom d'utilisateur de l'ARC. Si cette personne a réutilisé un mot de passe d'un autre site Web sur son compte de l'ARC, il est alors possible qu'un acteur malveillant s'empare de son compte. Ils pourraient alors demander Cerb Paiements.

Autres méthodes utilisées pour prendre le contrôle des comptes de l'ARC

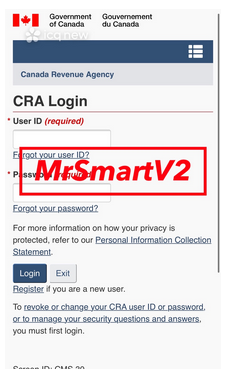

Notre enquête montre que des acteurs malveillants peuvent avoir utilisé d'autres techniques que les attaques de bourrage d'informations d'identification pour cibler les Canadiens et l'ARC. Nous avons trouvé des preuves que des acteurs malveillants pourraient utiliser technique d'hameçonnage pour recueillir les titres de compétence de l'ARC. Lors d'une attaque de phishing, la victime est amenée à cliquer sur un lien vers un fausse page de l'ARC. Sur cette page, il leur est demandé de saisir leurs informations d'identification, ainsi que les réponses à leur question de sécurité. De tels cambriolages sont actuellement disponible à la vente, et probablement utilisé par des acteurs malveillants pour recueillir des informations d'identification. L'image ci-dessous présente un exemple d'une telle page, qui reproduit presque parfaitement l'interface utilisateur de l'ARC.

Conclusion

Notre analyse montre qu'il est donc possible pour des acteurs malveillants d'utiliser des attaques de credential stuffing pour cibler l'ARC. La principale limite à ce type d'attaque est la nécessité de répondre correctement à au moins une question de sécurité lors de la connexion. des publications et des images sur les réseaux sociaux ou même utiliser des solutions technologiques qui contournent complètement la nécessité de répondre aux questions de sécurité.

La meilleure solution pour prévenir les attaques contre les comptes de l'ARC est que les particuliers canadiens soient vigilants et connaissent les risques. En visitant régulièrement leur compte à l'ARC, les Canadiens peuvent détecter rapidement si un acteur malveillant a changé leur mot de passe ou leurs renseignements bancaires, et remarquer d'autres irrégularités dans leurs comptes. Les Canadiens peuvent ensuite signaler ces atteintes potentielles à la protection des données à l'ARC.

Comme protection supplémentaire, les services de prévention des attaques par bourrage d'informations d'identification peuvent comparer les listes d'informations d'identification divulguées trouvées en ligne à celles utilisées par les particuliers pour leurs comptes de l'ARC. Flare Systems est l'une des rares entreprises à pouvoir vérifier en temps réel la fuite d'une combinaison d'identifiants sur Internet ou sur le darkweb. Flare Systems signale ces comptes comme potentiellement vulnérables aux attaques de credential stuffing. Pour plus d'informations ou pour une démo, n'hésitez pas à contacter [email protected].