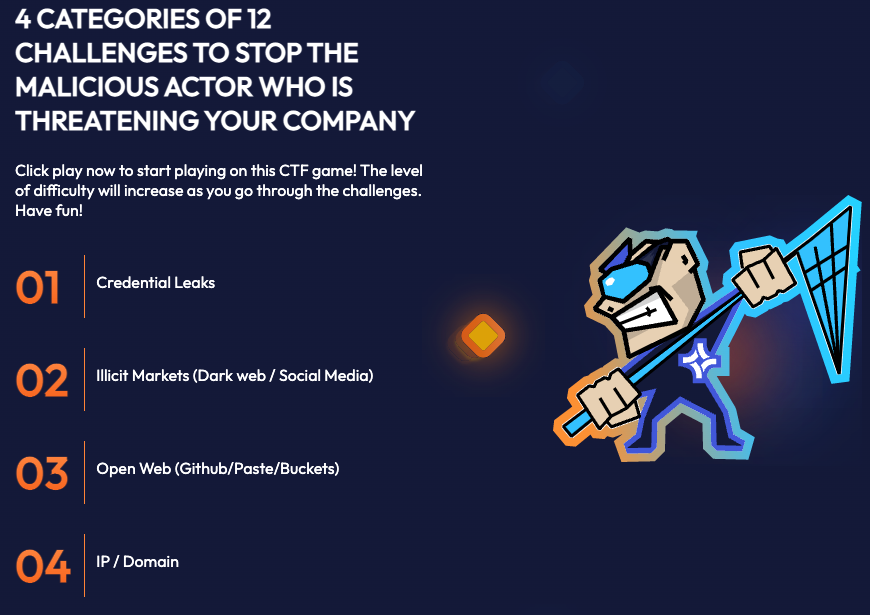

Avez-vous entendu parler CTF de Flare : capturez les menaces? Nous avons créé ce jeu pour que les joueurs puissent affiner leurs compétences en explorant les coins les plus sombres du cyber-monde pour arrêter les acteurs malveillants.

Le jeu comprend quatre catégories : fuites d'informations d'identification, marchés illicites (web sombre et réseaux sociaux), web ouvert (GitHub, paste et buckets) et IP/domaine, avec 12 défis au total. Pour expliquer l'importance de surveiller ces zones, nous fournirons plus d'informations sur les catégories. Vous pouvez même trouver quelque chose d’utile pour un défi…

Vous n'avez pas encore joué ? Ne vous inquiétez pas, il n'est pas trop tard pour commencer le jeu ! Avec les connaissances de base derrière ces zones à surveiller, vous comprendrez mieux pourquoi vous naviguez sur la plate-forme Flare pour chasser ces menaces.

1. Fuites d'informations d'identification

Le dark web a fini 10 milliards d'identifiants volés. Imaginez le temps qu'il faut aux équipes de sécurité pour surveiller efficacement celles qui sont pertinentes pour leur organisation.

Avec Flare, l'un des principaux fournisseurs de services de sécurité gérés (MSSP) qui couvre l'Europe et l'Amérique du Nord, non seulement réduit leur temps de surveillance du dark web de 97.3 %, et ils ont également augmenté les zones du dark web qu'ils couvraient.

Un spécialiste principal de la sécurité de ce MSSP a partagé : "Ce qui prenait auparavant environ 1500 XNUMX heures peut désormais être réalisé en une semaine."

Un petit indice pour le FCT

Lisez ça Pleins feux sur les menaces sur les informations d'identification divulguées au cas où vous seriez coincé sur un défi dans cette catégorie.

2. Marchés illicites : dark web/réseaux sociaux

Les fuites d'informations d'identification peuvent contribuer à des violations de données dévastatrices.

Le temps moyen nécessaire pour identifier et contenir une violation de données au sein d'une organisation peut prendre 287 jours (presque un an !). Aux États-Unis, qui détient actuellement le titre du coût le plus élevé des violations de données au monde, le coût moyen d'une violation de données est de 9.44 millions de dollars.

Une infrastructure de sécurité et une formation solides sont des filets de sécurité contre l'erreur humaine. Celles-ci sont nécessaires car l'erreur humaine est responsable d'un majorité des violations de données (environ 88 %).

Devenir les clients ont trouvé un appareil d'entreprise infecté sur le Genesis Market (un marché illicite sur le Web clair) pour seulement 100 $, ce qui aurait pu causer des milliers, voire des millions de dollars de dommages s'il avait été découvert plus tard. Les appareils infectés contiennent une mine d'informations que les acteurs malveillants peuvent utiliser pour se faufiler virtuellement dans les environnements d'entreprise. Heureusement, un Red Teamer a obtenu l'accès à l'appareil infecté et a maîtrisé l'incident avant qu'un acteur malveillant ne puisse accéder à la boîte aux lettres d'entreprise de l'employé qui contenait des informations personnelles et des documents contenant des informations sensibles.

3. Ouvrez Web (GitHub/Coller/Buckets)

Le Web ouvert ou clair n'est pas à l'abri d'être une source pour les acteurs de la menace pour trouver des informations sensibles divulguées.

GitHub, les sites de collage, les buckets qui fuient, etc., peuvent être des zones de divulgation accidentelle de données. Les acteurs de la menace peuvent trouver des données propriétaires à partir de compartiments cloud mal configurés, des fuites de secrets dans les référentiels GitHub publics et la divulgation de données à partir de sites de collage.

A grande banque nord-américaine un ancien employé a publié publiquement des informations sensibles sur GitHub. Heureusement, une alerte Flare a averti l'équipe de sécurité, qui a donc pu agir et contenir l'incident en 30 minutes. Auparavant, un incident similaire aurait nécessité un groupe de travail de six analystes, gestionnaires et directeurs pour se réunir dans une salle de guerre pendant sept heures.

Le directeur de la CTI a déclaré : "Alors que d'autres solutions nous présenteraient des milliers de fuites potentielles avec lesquelles il était impossible de travailler pour notre petite équipe, Flare était la seule à pouvoir filtrer et hiérarchiser avec succès les fuites de données grâce à son système de notation en 5 points."

4. Surveillance de domaine

Avez-vous déjà vu un e-mail suspect qui semble provenir d'une entreprise réputée, mais en y regardant de plus près, le domaine se termine par un .co au lieu d'un .com ? Cela aurait probablement pu faire partie d'un hameçonnage campagne. Les acteurs de la menace peuvent créer des comptes de messagerie ciblés avec des domaines similaires aux organisations pour essayer de tromper les gens.

L'enregistrement de variantes du domaine d'origine est une option (.co, .io, .net, etc.), mais cela peut être coûteux et prendre du temps car il peut y avoir des milliers de domaines de premier niveau.

Surveillance de domaine peut automatiquement détecter et envoyer une alerte lorsqu'une personne enregistre un domaine qui ressemble beaucoup au nom de votre organisation. Cela peut vous aider à rester vigilant face aux campagnes de spear phishing ou à d'autres cyberattaques coûteuses (il y a eu plus de $43 milliards de dollars perdus dans le monde à cause d'une tactique courante de hameçonnage professionnel de la compromission de la messagerie professionnelle de la mi-2016 à 2021).

Jouons à la FCT

Comprenez-vous maintenant mieux ce que recouvre la mission du CTF ? Êtes-vous prêt à vous lancer dans cette aventure consistant à arrêter les acteurs de la menace dans différents coins d'Internet ? Jouer CTF : capturez les menaces dès aujourd'hui !