Les courtiers d'accès initial (IAB) obtiennent un accès non autorisé au système, puis vendent cet accès à d'autres acteurs malveillants. Basé sur un large échantillon de publications de l'IAB sur le forum de piratage en russe Exploiter.dans (Exploit), les IAB ciblent de plus en plus des entités au sein des États membres de l’OTAN, des recherches révélant une activité récente dans 21 des 31 pays. De plus, l’accès à des organisations au sein de secteurs classés comme « infrastructures critiques » exigeant des prix plus élevés. Basés sur le concept de base des modèles de tarification offre-demande, ces publications indiquent que les acteurs malveillants pourraient cibler ces secteurs, en particulier compte tenu de la tendance claire aux cyberattaques ciblant le secteur de la défense américain.

Alors que les organisations cherchent à atténuer leurs risques, il devient de plus en plus important de comprendre les réseaux cybercriminels et de les surveiller.

Pour en savoir plus, consultez le rapport complet, Aperçu initial des courtiers d’accès dans les États membres de l’OTAN sur le forum Exploit, ou continuez à lire pour les faits saillants.

Exploit : aperçu d'un forum de l'IAB sur la cybercriminalité

Comprendre le fonctionnement des attaques signifie comprendre comment fonctionne le monde de la cybercriminalité. Grâce à la visibilité sur les forums cybercriminels, les organisations peuvent mieux comprendre les menaces auxquelles elles sont confrontées et mettre en œuvre plus efficacement des contrôles de sécurité proactifs appropriés.

Le message typique de l'IAB comprend les informations suivantes :

- Type d'accès: Généralement RDP ou VPN.

- Activités: Secteur de l'entreprise victime.

- Revenu : Provenant souvent de fournisseurs de données et de services tels que ZoomInfo.

- Niveau / Droits: Niveau de privilèges obtenu.

- Hôte/Réseau: Détails sur le réseau et les systèmes de sécurité de la victime.

- Démarrage, étape et blitz: Prix des enchères détaillant respectivement les prix de départ, les incréments d'enchères et les prix « d'achat immédiat ».

Un petit échantillon de ventes récentes de l'IAB de 2023 et 2024 impliquant des entités dans 21 des 31 pays de l'OTAN donne un aperçu des différents secteurs et de l'accès offert. Voici quelques faits saillants :

- Une entreprise belge du secteur de la construction commerciale et résidentielle offrant un accès permettant aux utilisateurs d'explorer le réseau, y compris les dossiers de sauvegarde, avec l'action commençant à 500 $, par étapes à 50 $ et en blitz à 600 $.

- Une entreprise canadienne du secteur juridique fournissant tous les hachages d'utilisateurs offrant un potentiel d'accès non autorisé étendu au sein du réseau de l'entreprise avec une vente aux enchères commençant à 300 $, une progression à 100 $ et un blitz à 1000 XNUMX $.

- Une entreprise italienne du secteur de l'énergie, des services publics et des déchets fournissant des captures d'écran montrant des postes de travail et des dossiers sur le réseau avec une vente aux enchères commençant à 3000 1000 $, une progression à 6000 XNUMX $ et un blitz à XNUMX XNUMX $.

- Une entreprise polonaise du secteur des matériaux de construction et des équipements sanitaires fournissant des droits de domaine d'utilisateur et des services de dépôt pour plus de sécurité avec des enchères commençant à 700 $, échelonnées à 100 $ et blitz à 1500 XNUMX $.

- Une entreprise américaine du secteur des télécommunications fournissant un accès administrateur d'entreprise au sein d'un contrôleur de domaine à partir de 300 $, par étapes à 550 $ et par blitz à 6000 XNUMX $.

Au cours des ventes, les annonces offrent un aperçu de différents outils de sécurité que les acheteurs peuvent soit compromettre, soit contourner, notamment :

- Antivirus Kaspersky Lab

- VPN sécurisé Pulse

- Antivirus Symantec

- ESET antivirus

- CortexXDR

Le forum Exploit : une plongée en profondeur

Créé au milieu des années 2000, Exploit est un forum de piratage en langue russe bien connu que les cybercriminels débutants et expérimentés utilisent pour échanger des informations et des services. Historiquement, le forum sert de marché pour divers biens numériques illicites, notamment :

- botnets

- accès non autorisé au système

- détails de carte de crédit volés

- ransomware

- kits de phishing

Les IAB sont généralement actifs dans la section « Commerce », vendant l'accès et effectuant des demandes personnalisées d'accès à des pays ou des régions spécifiques. Conscients que les chercheurs en sécurité et les forces de l'ordre peuvent surveiller le forum, les vendeurs cachent souvent les informations de localisation et d'entreprise.

Le pourquoi et le quoi

Les 438 fiches IAB recueillies auprès d'Exploit entre août 2022 et septembre 2023 étaient très similaires à celles publiées sur d'autres forums de piratage, car les cybercriminels publient souvent leurs fiches de manière croisée pour augmenter la probabilité de vendre leurs produits. Étant donné qu’Exploit dispose d’une base d’utilisateurs active, il offre des données robustes pour un cas d’utilisation significatif.

La recherche s'est concentrée sur les organisations qualifiées d'infrastructures critiques sur la base de la définition de la Cybersecurity & Infrastructure Security Agency (CISA). Les données analysées comprenaient :

- date de publication,

- nom de l'acteur,

- les revenus des victimes,

- industrie,

- les prix des enchères,

- Type d'accès,

- niveau d'accès

En examinant les postes de l'IAB et les principaux acteurs de la menace, l'étude visait à répondre à la question suivante : les attaquants ciblent-ils de manière disproportionnée les infrastructures critiques des pays de l'OTAN ?

Principales conclusions

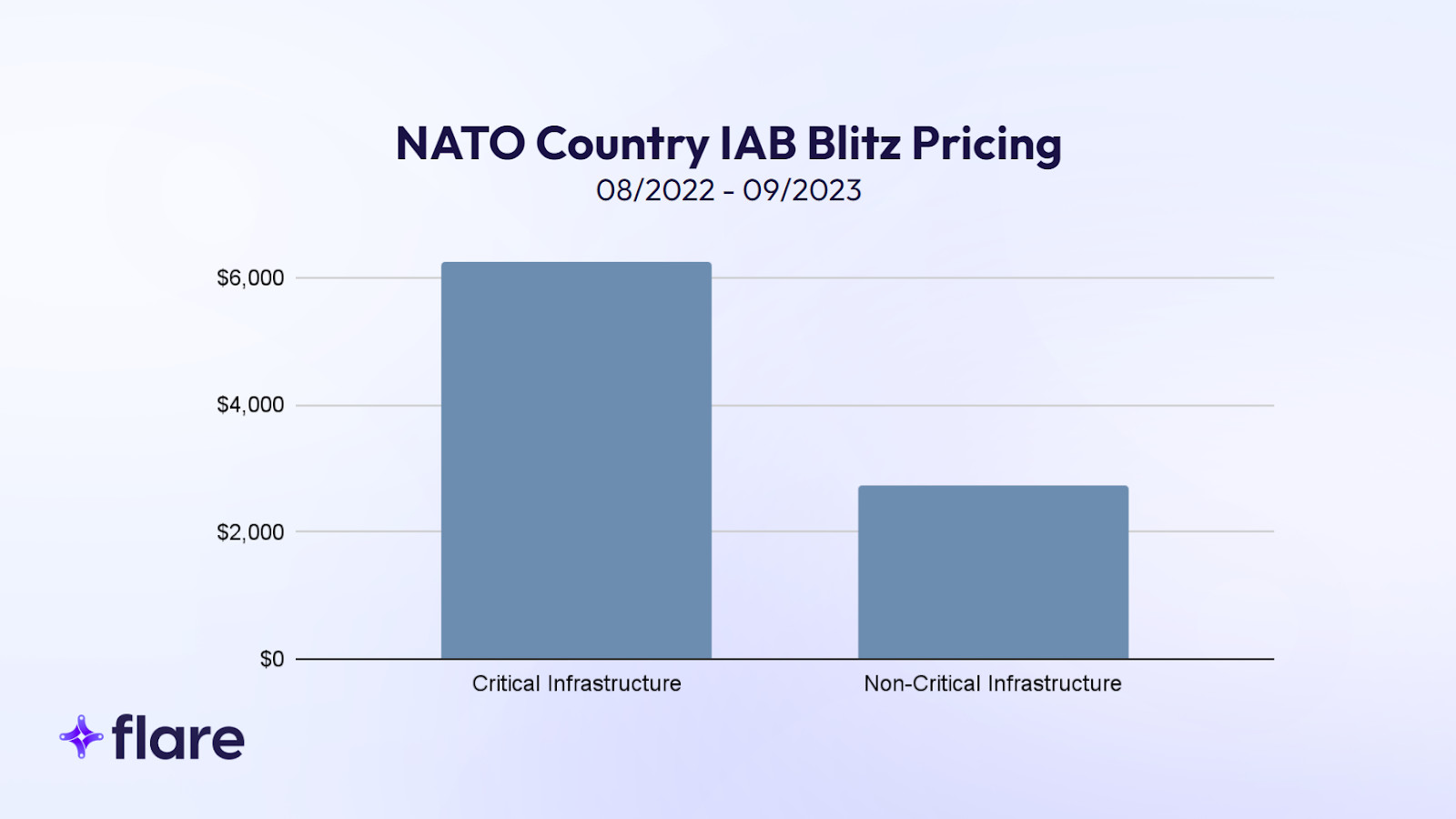

Bien qu'environ 15 % de toutes les listes mentionnent des organisations appartenant à des secteurs d'infrastructures critiques, les modèles de tarification affichent une tendance qui indique des cyberattaques ciblées à leur encontre.

Les prix « d’achat immédiat » disproportionnellement plus élevés semblent signifier que les cybercriminels peuvent demander plus d’argent pour les données d’infrastructures critiques, ce qui indique que la demande est plus élevée.

Une analyse des acteurs individuels de la menace, axée sur les infrastructures critiques, a révélé 108 acteurs uniques présentant des niveaux d’activité plus élevés. Parmi ces publications, deux acteurs malveillants semblaient cibler spécifiquement les infrastructures critiques :

- Roblette: 29 % de leurs postes ciblaient les infrastructures critiques, dont 57 % étaient axés sur des entreprises américaines et 94 % d'entre eux sur des pays de l'OTAN.

- Sandocan: 25 % de leurs postes ciblaient les infrastructures critiques, dont 53 % sur des entreprises américaines et 71 % sur des pays de l'OTAN, tandis que l'inclusion de pays alliés de l'OTAN comme l'Australie a augmenté ce pourcentage à 93 %

Le secteur de la défense américain

Alors que plusieurs récentes attaques très médiatisées ont visé le secteur de la défense américain, l’étude visait à répondre à deux questions :

- Les acteurs malveillants motivés par des considérations financières ciblent-ils ces organisations parce qu’elles peuvent exiger des prix plus élevés en raison du rôle que jouent ces secteurs dans la sécurité nationale ?

- Ces incidents sont-ils le résultat de campagnes généralisées de phishing et d’ingénierie sociale ?

Dans des centaines de publications, de listes et de discussions sur Exploit, les IAB et les utilisateurs du forum ont régulièrement mentionné le ciblage spécifique du secteur de la défense et souligné l'intérêt d'accéder aux entreprises ayant des relations avec le gouvernement. Certaines découvertes notables incluent :

- L'accès des entrepreneurs de la défense américaine coûte un prix éclair de 5750 1489 dollars, contre XNUMX XNUMX dollars dans les autres secteurs.

- Offres comprenant un accès privilégié aux sociétés de gestion informatique américaines ayant des contrats fédéraux

- Promotion fréquente et explicite de l’accès aux actifs numériques du gouvernement américain

Stratégies d'atténuation des risques

Même si les IAB semblent actuellement cibler les infrastructures critiques des États membres de l’OTAN, aucune organisation n’est à l’abri de ces menaces omniprésentes. Pour atténuer les risques, les organisations doivent :

- Surveillez activement les forums qui activent les IAB : Même si les publications anonymisées rendent difficile l'identification d'une victime cible, les organisations peuvent obtenir des informations en examinant les informations publiées telles que la géographie, les revenus, le secteur, et surtout les détails techniques comme le nombre d'hôtes, des exemples de noms d'utilisateur et des solutions antivirus. Grâce à une détection précoce, les organisations peuvent remédier de manière proactive aux violations existantes avant que les acteurs malveillants ne les exploitent dans le cadre d'attaques de ransomware ou d'autres activités malveillantes.

- Surveillez activement les journaux des voleurs : Les IAB obtiennent généralement un accès initial à l'aide d'informations d'identification divulguées et de cookies provenant de journaux de voleurs qui peuvent contenir des informations telles que RDP, VPN et informations d'identification IP du réseau local. En détectant les fuites dans le dark web et les canaux Telegram illicites, les organisations peuvent agir sur ces informations d'identification divulguées et sur les appareils infectés avant les IAB.

- Sécurité générale : Les organisations doivent continuellement évaluer et mettre à jour leurs mesures de sécurité en mettant en œuvre et en maintenant une analyse des vulnérabilités, des processus de gestion des correctifs, une authentification multifacteur et une formation de sensibilisation des employés.

Surveillance des forums du Dark Web avec Flare

La fusée Gestion de l'exposition aux menaces (TEM) La solution permet aux organisations de détecter, hiérarchiser et atténuer de manière proactive les types d’expositions couramment exploitées par les acteurs de la menace. Notre plateforme analyse automatiquement le Clear & Dark Web et les canaux Telegram illicites 24h/7 et XNUMXj/XNUMX pour découvrir des événements inconnus, hiérarchiser les risques et fournir des informations exploitables que vous pouvez utiliser instantanément pour améliorer la sécurité.

Flare s'intègre à votre programme de sécurité en 30 minutes et remplace souvent plusieurs outils SaaS et open source. Apprenez-en davantage en vous inscrivant à notre essai gratuit.