par Eric Clay et Zaid Osta

Ce rapport réalise une étude de cas sur un large échantillon de publications de courtiers d'accès initial (IAB) sur le forum de piratage en langue russe. Exploiter.dans (ci-après dénommé « Exploit »), ciblant les infrastructures critiques des États membres de l’OTAN en Europe et en Amérique du Nord. Nous examinons d’abord l’anatomie des postes typiques de l’IAB et explorons des exemples récents de postes de l’IAB provenant d’entités au sein des États membres de l’OTAN.

Les IAB sont des acteurs clés dans le paysage de la cybercriminalité. Ils infiltrent les systèmes et obtiennent un accès non autorisé grâce à diverses techniques, notamment le spear phishing, l'exploitation de vulnérabilités non corrigées et l'exploitation de informations d'identification divulguées et volées. Leur objectif premier est d’établir une persistance dans ces environnements, non pas pour mener les dernières étapes d’une cyberattaque, mais plutôt pour vendre cet accès à d’autres acteurs malveillants. Les futurs acheteurs pourraient utiliser cet accès pour déployer des ransomwares, voler des données ou autres activités criminelles.

Principales conclusions

- Menace omniprésente des IAB dans les pays de l’OTAN : Les IAB ciblent de plus en plus d’entités au sein des États membres de l’OTAN, ce qui témoigne d’un paysage de cybermenaces persistant et géographiquement diversifié. Notre étude de cas, analysant des centaines de messages de l’IAB sur le forum Exploit, révèle des activités récentes dans 21 des 31 pays de l’OTAN. Cela souligne leur vaste portée et la menace potentielle constante qu’ils représentent pour la sécurité nationale et la stabilité économique.

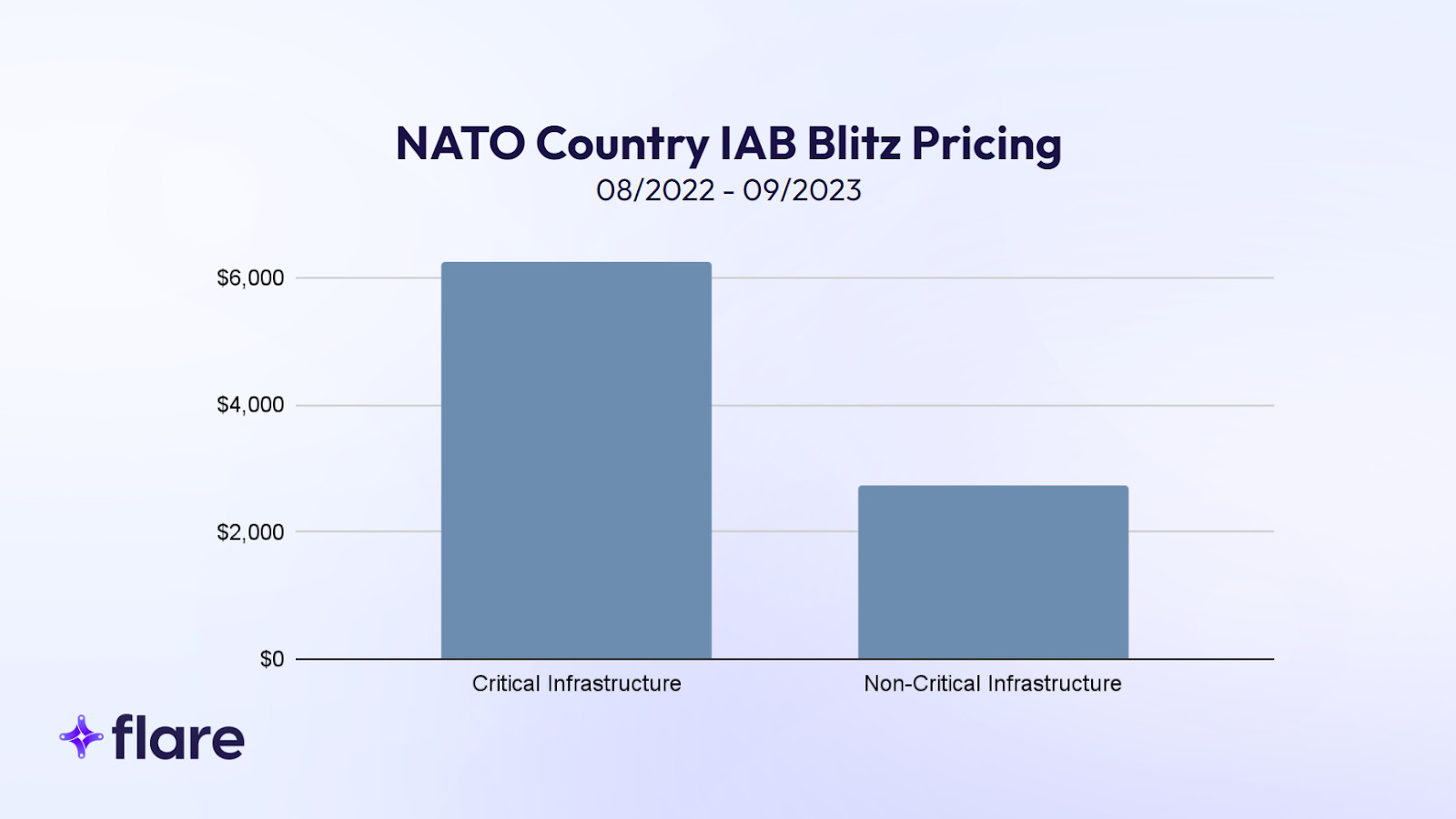

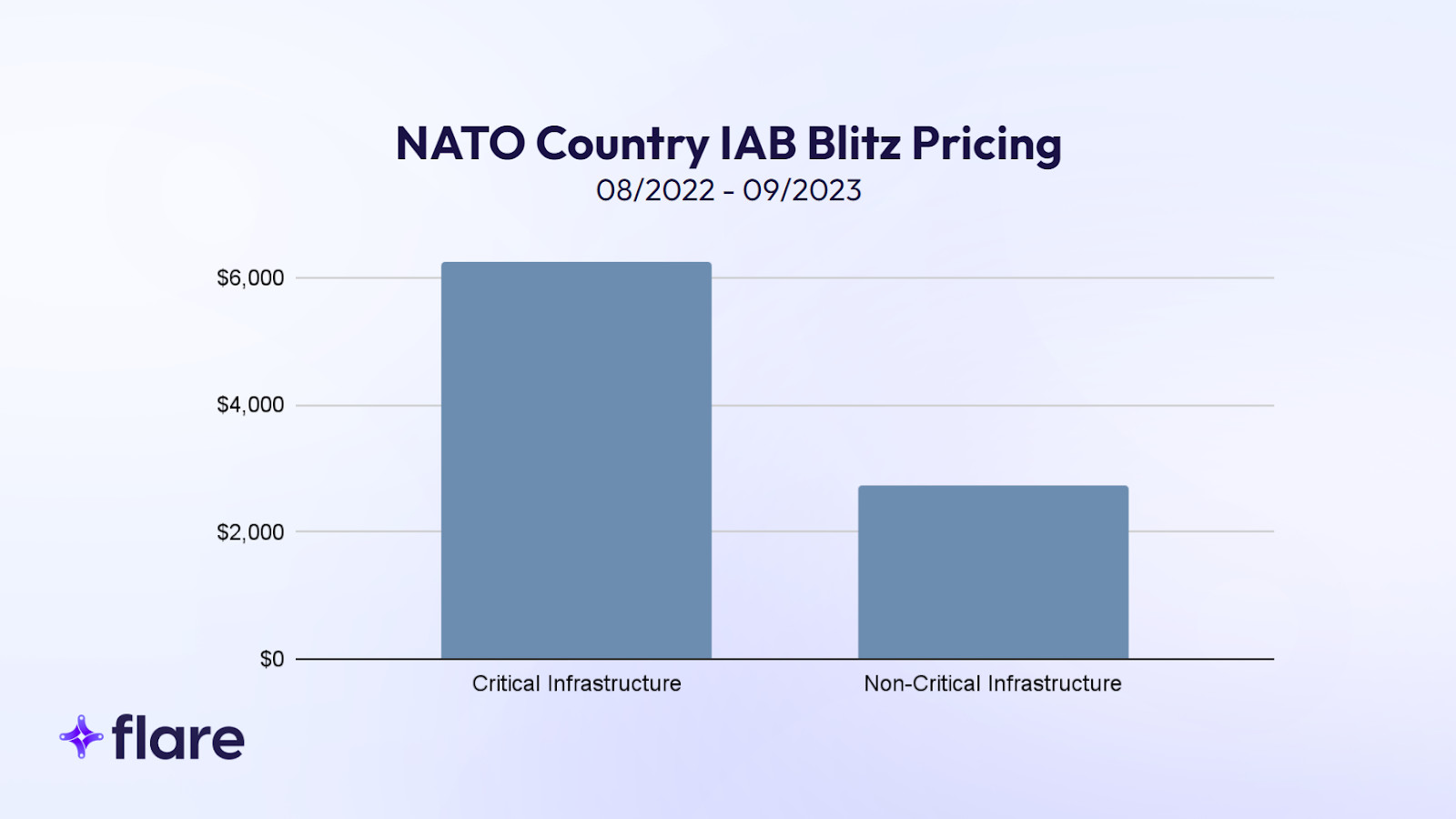

- Valeur élevée de l’accès aux infrastructures critiques : Les données montrent que l’accès aux secteurs d’infrastructures critiques, tels que définis par la CISA, entraîne des prix nettement plus élevés sur le marché de la cybercriminalité. Le prix moyen du blitz (« prix d’achat immédiat ») pour l’accès dans les pays de l’OTAN est de 6,396 2,742 dollars, dépassant largement la moyenne de XNUMX XNUMX dollars pour les autres inscriptions.

- Ciblage ciblé par les acteurs de la menace : Il existe une concentration marquée de certains acteurs menaçants sur les secteurs des infrastructures critiques. Des acteurs comme « Roblette » et « Sandocan » affichent une concentration disproportionnée sur ces domaines, suggérant un ciblage stratégique par les cybercriminels pour des gains financiers potentiellement plus élevés et des impacts plus importants.

- Le secteur de la défense américain, une cible de grande valeur : Notre analyse indique une tendance claire aux cyberattaques ciblées contre le secteur de la défense américain. L’accès aux sous-traitants américains de la défense coûte en moyenne 5,750 XNUMX dollars pour un achat immédiat. Ce niveau de prix reflète la valeur élevée de ces cibles et suggère que les acteurs de la menace reconnaissent l'impact significatif de l'infiltration des systèmes liés à la défense.

- Complexité et défis : L’analyse souligne la complexité de l’écosystème de la cybercriminalité et les défis liés à l’identification et à la réponse aux failles de sécurité. L'approche prudente des vendeurs sur des forums comme Exploit, qui retiennent souvent des détails sensibles pour éviter l'identification des victimes, est un exemple du jeu du chat et de la souris en cours entre les cybercriminels, les chercheurs et les forces de l'ordre.

Aperçu des offres d'emploi de l'IAB dans les pays de l'OTAN

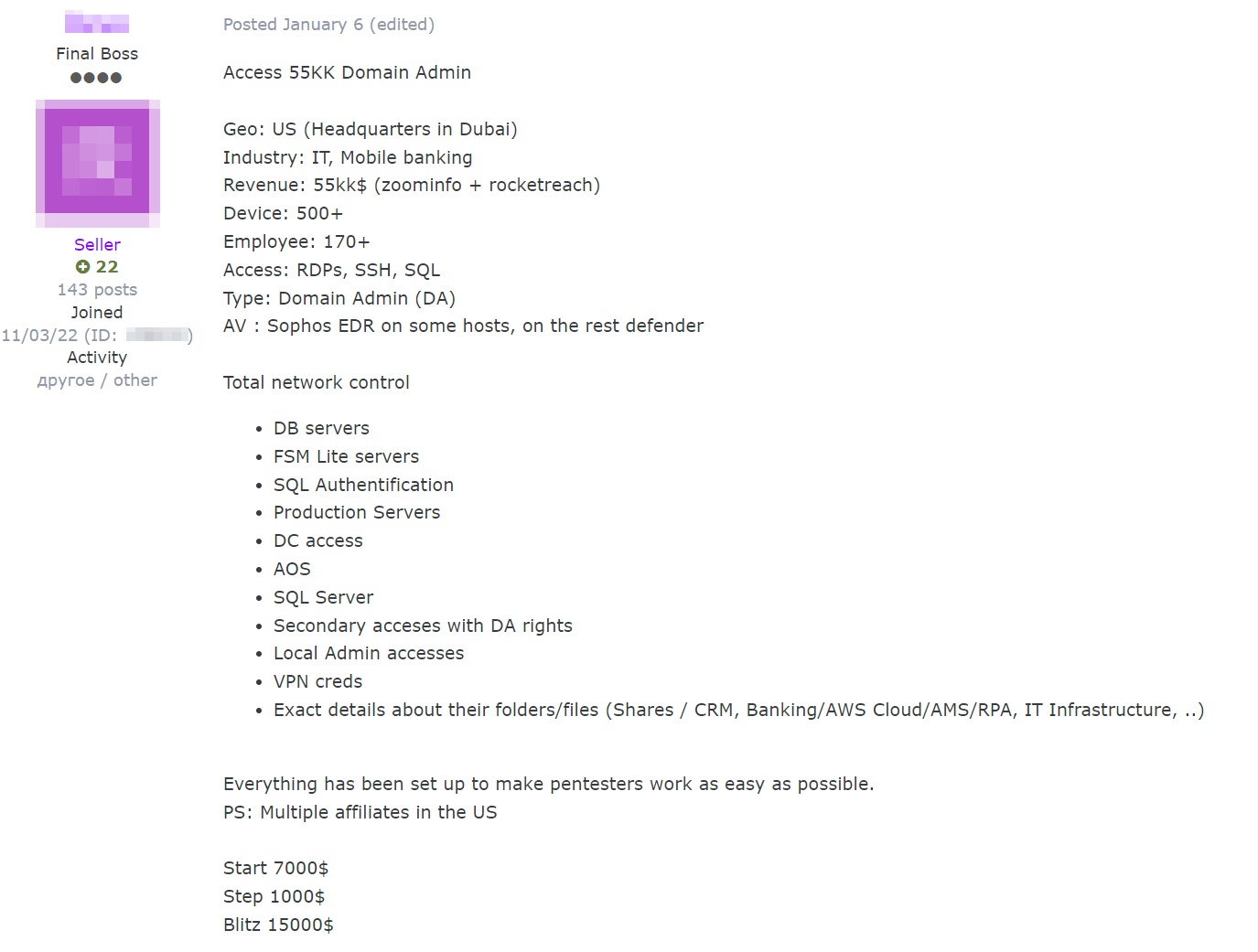

L'anatomie d'un message de l'IAB, avec de légères variations dans la formulation, comprend généralement :

- Type d'accès: Généralement RDP ou VPN.

- Activité: L'industrie de l'entreprise victime.

- Chiffre d'affaires : Souvent provenant de fournisseurs de données et de services tels que ZoomInfo.

- Niveau / Droits : Niveau de privilèges obtenus.

- Hôte/Réseau : Détails sur le réseau et les systèmes de sécurité de la victime.

- Démarrage, étape et blitz : Prix des enchères détaillant respectivement les prix de départ, les incréments d'enchères et les prix « d'achat immédiat ».

Exemple de publication de l'IAB du 01/06/2024 sur le forum Exploit.

Pour mieux comprendre le paysage des menaces de l'IAB ciblant les entités des États membres de l'OTAN, nous présentons un aperçu des récentes ventes de l'IAB sur le forum Exploit. Ces ventes, impliquant des entités dans 21 des 31 pays de l'OTAN et principalement à partir des années 2023 et 2024, ne représentent qu'un petit échantillon de la multitude de cotations de l'IAB. Notre recherche s'est limitée au forum Exploit, se concentrant exclusivement sur les ventes d'IAB et non sur d'autres violations telles que les fuites de données. De ce fait, certains pays de l’OTAN sont absents de cette liste.

Dans la brève sélection ci-dessous, nous avons choisi de fournir des résumés plutôt que d'inclure les publications originales, qui contiennent souvent des détails sensibles et des captures d'écran, tels que de vrais noms de serveurs et de postes de travail d'entités fédérales et privées des pays de l'OTAN.

Ces exemples de résumés ne représentent qu’une petite partie de l’afflux régulier de publications de l’IAB sur les forums de cybercriminalité que Flare collecte toutes les heures. Notre aperçu vise à donner un aperçu de la diversité et de la portée des activités de l’IAB affectant les entités des pays de l’OTAN.

Belgique

- Date : 01/12/2024

- Industrie: Construction commerciale et résidentielle

- Chiffre d'affaires : 12.8 millions de dollars

- Technique: Accès RDweb (Microsoft's Remote Desktop Web Client), limitations telles que la désactivation de PowerShell et CMD par l'administrateur.

- Enchères: Début 500 $, étape 50 $, Blitz 600 $

- Notes: L'accès permet aux utilisateurs d'explorer le réseau, « même les dossiers de SAUVEGARDE ».

Canada

- Date : 01/11/2024

- Industrie: Légal

- Chiffre d'affaires : 4.5 millions de dollars

- Technique: RDP « via Tunnel », privilèges d'administrateur de domaine, 3 contrôleurs de domaine, 400 utilisateurs, 170 PC, Windows Server 2012 R2 Standard

- Enchères: Début 200 $, étape 100 $, Blitz 1,000 $

- Notes: Inclut les hachages de tous les utilisateurs, ce qui suggère un potentiel d'accès non autorisé étendu au sein du réseau de l'entreprise. Clôture rapide de la vente dans les 6 heures pour un acheteur proposant une enchère de « Blitz + 200$ ».

Croatie

- Date : 07/04/2022

- Industrie: Fabrication de produits en plastique

- Technique: Accès RDP avec droits d'administrateur de domaine

- Enchères: Début 35 $, Blitz 50 $

- Notes: Le même jour, l’auteur de la menace a répondu à son propre message en indiquant que la vente avait été « clôturée », indiquant une vente rapide au prix blitz.

Danemark

- Date : 12/23/2022

- Industrie: Services pour entreprises

- Chiffre d'affaires : Plus de 5 millions de dollars

- Technique: Accès RDWeb, Windows Server 2012R2, antivirus Kaspersky Lab, plus de 110 PC, base de données MySQL

- Enchères: Début 400 $, étape 100 $, Blitz 800 $

- Notes: La transaction inclut la disponibilité du service de dépôt.

France et Royaume-Uni

- Date : 01/15/2024

- Industrie: Divers

- Chiffre d'affaires : Entité française de plus de 45 millions de dollars, entité britannique de plus de 500 millions de dollars

- Technique: VPN sécurisés Pulse

- Enchères: Début 1,000 $, étape 200 $, Blitz 5,000 $

- Notes: L'accès au Royaume-Uni offre des droits d'administrateur et la France avec des droits d'utilisateur. Dans le même message, l'acteur malveillant vend l'accès au VPN Pulse Secure d'une société sud-coréenne avec un chiffre d'affaires dépassant les 50 milliards de dollars, également offert avec des droits d'utilisateur. L'enchère est limitée dans le temps et se termine 12 heures après la dernière enchère. L’acteur menaçant souligne que les offres doivent être sérieuses : « Veuillez ne pas proposer si vous n’avez pas de réelles intentions d’achat. »

Allemagne

- Date : 12/18/2023

- Chiffre d'affaires : Plus de 155 millions de dollars

- Technique: Accès RDP, 1,320 XNUMX hôtes, antivirus Sophos (désactivé)

- Enchères: Début 1,000 $, étape 200 $, Blitz 5,000 $

- Notes: Cette vente aux enchères est limitée dans le temps et se termine 12 heures après la dernière enchère.

Grèce

- Date : 12/17/2023

- Industrie: Diffusion, médias et Internet

- Chiffre d'affaires : 7 millions de dollars

- Technique: Accès au shell

- Enchères: Début 2,000 $, étape 500 $, Blitz 15,000 $

- Notes: Aucune vente après offre initiale ; prix réduit deux fois par manque d'intérêt. Le vendeur indique que cette entité reçoit environ 65,200 XNUMX visiteurs par jour, selon MuStat.com

Hongrie

- Date : 12/12/2023

- Industrie: Magasin de détail)

- Technique: Accès au serveur FTP

- Enchères: Début 100 $, étape 50 $, Blitz 200 $

- Notes: Accès complet au serveur FTP de la boutique. Le vendeur a encouragé les parties intéressées ayant une expérience réputée à se renseigner sur le nom de domaine. Vente éclair rapide dans les heures suivant la publication.

Italie

- Date : 01/11/2024

- Industrie: Énergie, services publics et déchets

- Chiffre d'affaires : 154.3 millions de dollars

- Technique: Accès Citrix, plus de 1000 ordinateurs en réseau

- Enchères: Début 3,000 $, étape 1,000 $, Blitz 6,000 $

- Notes: Le message comprenait deux captures d'écran : l'une affichant une fenêtre PowerShell avec un exemple de liste de postes de travail dans le domaine et une autre présentant des exemples de dossiers sur le réseau.

Luxembourg

- Date : 07/09/2022

- Industrie: Yachting probable

- Technique: Accès RDP, droits des utilisateurs

- Enchères: Début 35 $, Blitz 70 $

- Notes: Les acheteurs potentiels ont été invités à envoyer un message au vendeur pour obtenir une capture d'écran de l'accès. Vente rapide, clôture des annonces le lendemain.

Netherlands

- Date : 12/23/2023

- Industrie: Site Web

- Chiffre d'affaires : 5 à 10 millions de dollars

- Technique: Accès root aux serveurs, FTP, hébergement ; Plesk avec 120 domaines

- Enchères: Début 1,500 $, étape 500 $, Blitz 3,000 $

- Notes: Le nom de l'acteur menaçant et du vendeur « pmc_vagner » fait probablement référence à la société militaire privée et à l'organisation paramilitaire russe le groupe Wagner. L'accès à la société néerlandaise n'a pas été vendu malgré une offre détaillée.

Nord Macédoine

- Date : 02/09/2023

- Industrie: National

- Chiffre d'affaires : 34 millions de dollars

- Technique: Accès administrateur de domaine, 271 hôtes, antivirus Symantec

- Enchères: Début 1,000 $, étape 500 $, Blitz 3,000 $

Norvège

- Date : 01/04/2024

- Industrie: Expédition et transport maritimes

- Chiffre d'affaires : Environ 1.1 milliards de dollars

- Technique: Accès Citrix

- Enchères: Début 2,000 $, étape 500 $, Blitz 5,000 $

- Notes: Entreprise à très gros revenus, les enchères se terminent après la dernière enchère ou l'achat éclair.

Pologne

- Date : 09/10/2023

- Industrie: Matériaux de Construction et Équipements Sanitaires

- Chiffre d'affaires : 200 millions de dollars

- Technique: Windows Server 2008 R2, antivirus ESET, disque dur de 3 To, plus de 20 PC

- Enchères: Début 700 $, étape 100 $, Blitz 1,500 $

- Notes: Droits de domaine utilisateur inclus, avec un service de dépôt fiduciaire pour plus de sécurité.

Portugal

- Date : 01/20/2024

- Industrie: Meubles de maison

- Technique: Accès à Magento (plateforme de commerce électronique open source populaire), 200,000 600 clients, XNUMX commandes hebdomadaires

- Enchères: Début 300 $, étape 100 $, Blitz 700 $

- Notes: La publication comprend une image affichant divers modes de paiement acceptés par la boutique, notamment PayPal, VISA et Klarna, entre autres. La liste précise qu'aucun droit d'administrateur n'est inclus et que l'acheteur « doit augmenter l'exploit » pour obtenir un accès supplémentaire.

Roumanie

- Date : 06/16/2023

- Industrie: Fabrication d'équipements et de composants électriques

- Chiffre d'affaires : Estimé à 35 millions de dollars

- Technique: Accès « VPN-RDP », 43 hôtes, antivirus ESET

- Enchères: Début 1,000 $, étape 250 $, Blitz 2,500 $

- Notes: Le vendeur, écrivant en russe, a mentionné son incapacité à trouver les informations de la société roumaine sur ZoomInfo et a suggéré que toute personne possédant un compte « днб » (« dnb »), faisant probablement référence à Dun & Bradstreet (D&B), pourrait y accéder. information.

Slovaquie

- Date : 06/07/2023

- Industrie: Véhicules

- Chiffre d'affaires : 25 millions de dollars

- Technique: « Utilisateur administrateur » Microsoft Office365 et 120 comptes de messagerie

- Enchères: Début 100 $, étape 50 $, Blitz 1,500 $

- Notes: La société slovaque est un centre de service agréé pour diverses marques, notamment VW, Škoda, SEAT, Jeep, Toyota, Cadillac, Corvette, Camaro et bien d'autres.

Espagne

- Date : 12/19/2023

- Industrie: Ventes de licences logicielles

- Technique: RDP « via Tunnel », Windows Server 2016, solution de sécurité Cortex XDR, 162 PC, 537 utilisateurs

- Enchères: Début 300 $, étape 100 $, Blitz 1,000 $

- Notes: L'accès inclut les droits « Administrateur d'entreprise » et « Administrateur de domaine ».

Turquie

- Date : 07/17/2023

- Industrie: Banking & Finance

- Chiffre d'affaires : 31 millions de dollars

- Technique: Droits « Administrateurs de domaine », antivirus Symantec

- Enchères: Début 500 $, étape 100 $, Blitz 1,000 $

- Notes: Vente réservée aux PM ou Jabber pour les russophones uniquement.

Uni États

- Date : 01/21/2024

- Industrie: Télécommunications

- Chiffre d'affaires : 75 millions de dollars

- Technique: Accès administrateur d'entreprise au sein du contrôleur de domaine

- Enchères: Début 3,000 $, étape 550 $, Blitz 6,000 $

- Notes: Six minutes seulement après la publication de l'annonce, un utilisateur du forum a immédiatement exprimé son intérêt pour cet accès de grande valeur et a demandé un achat « Blitz (vérification via séquestre) ».

Étude de cas d'exploitation

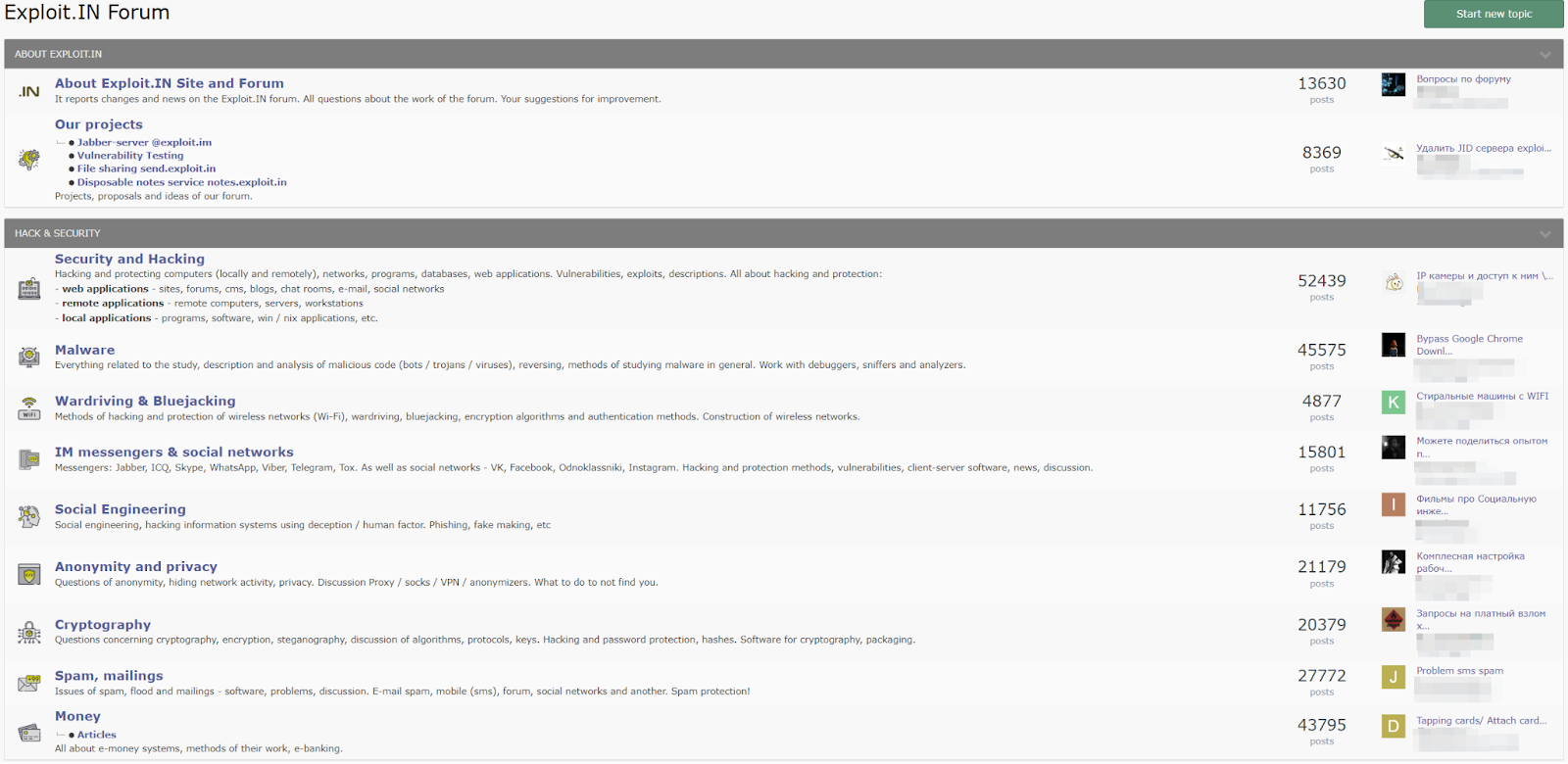

Contexte

Exploit est un forum de piratage en langue russe créé au milieu des années 2000 qui a acquis une notoriété dans le monde de la cybercriminalité pour permettre l'échange d'informations et de services entre un large éventail de cybercriminels, des débutants aux experts. Ce forum sert de marché pour divers biens numériques illicites, notamment les botnets, les accès non autorisés au système, les détails de cartes de crédit volés, ransomware, et des kits de phishing. Fin 01/2024, Exploit comptait environ 61,000 1.34 membres, avec environ 213,000 million de publications sur plus de XNUMX XNUMX sujets.

Page d'accueil du forum Exploit, capture d'écran du 01/2024.

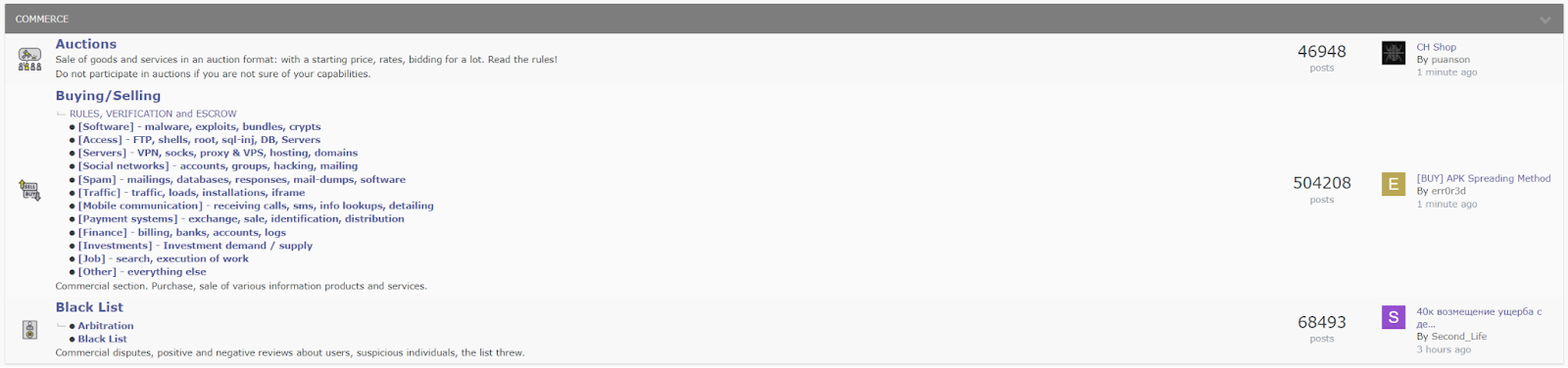

Au sein de la structure diversifiée du forum, la section « Commerce » est particulièrement pertinente, où les IAB sont particulièrement actifs. Ces courtiers offrent un accès non autorisé à divers systèmes et réseaux. Non seulement les IAB vendent leur accès, mais ils font aussi souvent des demandes personnalisées d'accès à des pays ou des régions spécifiques. Par exemple, un article du 11/2023 recherche explicitement un accès au réseau en France et en Allemagne, déclarant : « J'achèterai un accès au réseau en France et en Allemagne avec tout type de privilège. Je propose la meilleure offre du forum. Premier contact en MP.

Les vendeurs d'Exploit adoptent généralement une approche prudente, dissimulant fréquemment des détails sensibles pour empêcher l'identification des victimes par les chercheurs ou les forces de l'ordre. Dans un article du 01/2024, lorsqu'un vendeur a été interrogé sur l'état et l'emplacement spécifique d'une entreprise américaine à laquelle il offrait l'accès, il a répondu : « Je ne peux pas fournir cette information ! Protection contre les chercheurs Désolé!” De même, un autre vendeur proposant un accès à une entreprise suédoise avec un chiffre d'affaires de plus de 500 millions de dollars a déclaré : « En raison des chercheurs et de la police, je garderai certains détails confidentiels pour les acheteurs sérieux. » Un autre vendeur offrant à Citrix l'accès à un « ÉNORME CENTRE DE DONNÉES BRÉSILIEN » a rapidement répondu à une demande de renseignements sur l'entreprise, en disant : « PM pour plus d'informations, ne demandez pas publiquement le nom du site. »

Ce ne sont là que quelques exemples de la complexité de l’écosystème de la cybercriminalité, ainsi que des défis auxquels sont confrontés les chercheurs et les entités victimes potentielles pour identifier et répondre aux failles de sécurité potentielles.

Section « Commerce » du forum Exploiter, capture d'écran du 01/2024.

Résultats

Nous avons mené une étude de cas après avoir collecté 438 listes IAB d'Exploit entre août 2022 et septembre 2023. Alors que nous avions initialement collecté des données sur d'autres forums de piratage similaires à Exploit, comme XSS et Ramp, nous avons remarqué une redondance importante dans les publications sur ces plateformes, avec des acteurs menaçants. reproduisant souvent leurs annonces pour augmenter la probabilité d’une vente. En raison de cette redondance et de la base d'utilisateurs actifs d'Exploit, nous nous sommes concentrés uniquement sur le forum Exploit.

Nous avons classé les organisations comme infrastructures critiques suite Taxonomie de CISA, qui définit 16 secteurs si vitaux que leur « neutralisation ou destruction aurait un effet débilitant sur la sécurité, la sécurité économique nationale, la santé ou la sûreté publiques nationales ». Les données comprenaient la date de publication, le nom de l'acteur, les revenus des victimes, le secteur d'activité, les prix des enchères, le type d'accès et le niveau d'accès. Des exclusions ont été faites là où des détails géographiques ou industriels manquaient. Nos recherches visaient à déterminer s'il existe ou non un ciblage disproportionné des infrastructures critiques des pays de l'OTAN, en examinant les postes de l'IAB et les principaux acteurs de la menace.

Remarque : Notre recherche s'est basée exclusivement sur des compromissions autoproclamées d'infrastructures critiques et sur des messages publiés sur des forums par des acteurs malveillants, sans vérifier de manière indépendante la légitimité de ces listes.

Notre analyse indique une tendance aux cyberattaques ciblées contre les infrastructures critiques des pays de l’OTAN. Grâce à un examen détaillé de diverses inscriptions en ligne récentes, nous en avons identifié 64 qui correspondent aux secteurs d'infrastructures critiques tels que définis par la CISA, représentant environ 15 % de toutes les inscriptions analysées. Même si nos résultats ne révèlent aucune preuve concrète que des acteurs menaçants vendent directement l’accès à ces infrastructures à des pays hostiles, les tendances que nous avons observées sont néanmoins préoccupantes.

Les annonces de l'IAB annonçant l'accès aux infrastructures critiques se sont vendues à plus du double du prix moyen des annonces de l'IAB. Le prix moyen du blitz pour les infrastructures des pays de l'OTAN était de 6,396 2,742 dollars, contre 1,782 1,420 dollars pour l'ensemble des inscriptions. En utilisant la méthode Interquartile Range (IQR) pour éliminer les valeurs aberrantes, nous avons constaté que le prix de vente moyen des infrastructures critiques était encore plus élevé : XNUMX XNUMX $ contre XNUMX XNUMX $ pour les infrastructures non critiques.

Nous avons ensuite analysé l'attention portée par chaque acteur de la menace aux infrastructures critiques. Sur l’ensemble des postes, environ 15 % incluaient l’accès aux infrastructures critiques de l’OTAN. Parmi 108 acteurs uniques, quelques-uns ont fait preuve d’une activité disproportionnée. Les acteurs « prolifiques », avec plus de 15 postes, avaient un taux de ciblage des infrastructures critiques de base de 12.4 %. Notamment, « Roblette » a ciblé les infrastructures critiques dans 29 % de leurs messages, et « Sandocan » dans 25 %.

L'analyse de notre ensemble de données indique que 35 % de toutes les publications ciblaient des victimes aux États-Unis. Les deux acteurs de la menace ont dépassé ce taux : "Roblette" a ciblé des entreprises américaines dans 57 % des publications et des pays de l'OTAN dans 94 %, tandis que "Sandocan" a ciblé des entreprises américaines dans 53 % des publications. % de postes et pays de l'OTAN dans 71%. Ce dernier pourcentage s'élève à 93 % si l'on inclut les pays alliés de l'OTAN ou «opportunités améliorées» des partenaires comme l’Australie.

Le tableau ci-dessus inclut un autre acteur que nous avons analysé, Nixploiter, qui possède des dizaines de listes pour fournir un point de comparaison supplémentaire.

Nous avons ensuite concentré notre analyse sur un sous-ensemble spécifique de postes de l’IAB qui ciblent spécifiquement le secteur de la défense américain. Suite à notre examen et compte tenu du contexte des récentes attaques très médiatisées – dont certaines découlaient d'une mauvaise utilisation et d'une mauvaise hygiène des mots de passe – et de l'afflux constant de nouveaux journaux de logiciels malveillants infostealer que Flare collecte et analyse quotidiennement (des millions par semaine), y compris ceux contenant des informations officielles. les références du gouvernement et des entrepreneurs gouvernementaux de haut niveau, nous évaluons :

- Certains acteurs malveillants ciblent délibérément les infrastructures critiques et les secteurs de la défense. Ils sont motivés par le rôle important que jouent ces secteurs dans la sécurité nationale, ce qui peut entraîner des prix plus élevés en termes de revenus pour les acteurs de la menace.

- À l’inverse, d’autres incidents semblent être fortuits, résultant de campagnes généralisées de phishing et d’ingénierie sociale et rendus possibles par des tactiques telles que le credential stuffing ou la pulvérisation de mots de passe.

Lors de notre examen de centaines de publications, de listes et de discussions sur Exploit, concernant des sous-traitants et des entreprises de défense, nous avons découvert de nombreux cas où les IAB et les utilisateurs du forum ciblaient explicitement le secteur de la défense, comme en témoignent leurs publications. Nous avons également vu des articles soulignant l'intérêt d'accéder à des entreprises ayant des liens avec le gouvernement, selon le vocabulaire des acteurs de la menace, décrivant avec beaucoup d'enthousiasme les nouveaux accès et les ventes. Les résultats notables de l’analyse de ce sous-ensemble de données de l’IAB comprennent :

- L’accès aux sous-traitants américains de la défense coûte en moyenne 5,750 1,489 dollars pour un achat immédiat, ce qui contraste fortement avec la moyenne de XNUMX XNUMX dollars pour toutes les autres industries (après élimination des valeurs aberrantes). Cette disparité suggère que les auteurs de menaces sont prêts à payer un supplément pour accéder potentiellement à des environnements hautement sensibles.

- Des offres d’accès informatique privilégié à des sociétés américaines de gestion informatique ayant des contrats fédéraux ont été observées, suscitant des inquiétudes quant au potentiel d’impact à plus grande échelle et à la possibilité d’attaques informatiques étendues sur la chaîne d’approvisionnement.

- Les acteurs de la menace promeuvent fréquemment et explicitement l’accès aux actifs numériques du gouvernement américain, ce qui suggère qu’ils reconnaissent l’intérêt d’accéder à des informations privilégiées de haut niveau.

Conclusion

Les IAB ciblent un large éventail d’entités, y compris celles appartenant aux secteurs des infrastructures critiques des États membres de l’OTAN. Aucune organisation n’est à l’abri de la menace d’infiltration. C’est pourquoi, à la lumière de cette menace omniprésente, nous recommandons ce qui suit :

- Surveillez activement les forums qui activent les IAB : Il est crucial que les organisations surveillent activement les forums tels que Exploit pour détecter les compromissions potentielles. Compte tenu de la nature anonyme des publications de l’IAB et de la prudence des vendeurs, il est souvent difficile de déterminer une victime exacte. Cependant, étant donné que les auteurs de menaces utilisent souvent des services accessibles au public comme ZoomInfo pour la description des victimes, l'analyse des différences dans les publications (telles que la géographie, les revenus, le secteur, et surtout les détails techniques comme le nombre d'hôtes, les exemples de noms d'utilisateur, les solutions antivirus, etc.) peut fournir des informations. à des compromis potentiels au sein de leur environnement. Cette approche proactive facilite une détection précoce, permettant aux organisations de remédier aux violations existantes avant qu'elles ne dégénèrent en ransomware ou en d'autres activités malveillantes indésirables.

- Surveillez activement les journaux des voleurs : Les fuites d’informations d’identification et de cookies provenant des journaux des voleurs peuvent être un vecteur courant permettant aux IAB d’obtenir un accès initial. Les organisations doivent mettre en œuvre des systèmes automatisés pour surveiller les nouveaux journaux, qui contiennent souvent des informations telles que les informations d'identification RDP et VPN, ainsi que les informations d'identification IP du réseau local qui peuvent faciliter le pivotement interne après une compromission. Il est crucial d’agir immédiatement après avoir détecté ces fuites d’informations d’identification et ces appareils infectés – avant qu’un IAB ne le fasse potentiellement. Cette détection devrait s'étendre à la fois aux canaux publics et privés sur Telegram et inclure les journaux payants premium des marchés de surface et du dark web, tels que le « marché russe ».

- Sécurité générale : Les organisations doivent continuellement évaluer et mettre à jour leurs mesures de sécurité. Cela comprend une analyse régulière des vulnérabilités, une gestion des correctifs et la mise en œuvre d’une authentification multifacteur pour renforcer leur posture de sécurité. De plus, former les employés à reconnaître les cybermenaces et à y répondre est essentiel pour réduire le risque d'attaques de phishing réussies et d'autres tactiques d'ingénierie sociale fréquemment utilisées par les IAB.

À propos de Flare

La fusée Gestion de l'exposition aux menaces (TEM) La solution permet aux organisations de détecter, hiérarchiser et atténuer de manière proactive les types d’expositions couramment exploitées par les acteurs de la menace. Notre plateforme analyse automatiquement le Clear & Dark Web et les canaux Telegram illicites 24h/7 et XNUMXj/XNUMX pour découvrir des événements inconnus, hiérarchiser les risques et fournir des informations exploitables que vous pouvez utiliser instantanément pour améliorer la sécurité.

Flare s'intègre à votre programme de sécurité en 30 minutes et remplace souvent plusieurs outils SaaS et open source.

Vous souhaitez en savoir plus sur la surveillance des menaces pertinentes avec Flare ?