de Tammy Harper (CYPFER) et Eric Clay (Flare)

Contexte

Une fuite de données déplacée apparaît.

Le dark web n’est pas étranger au drame. Les groupes menaçants s’entendent souvent, se battent et tentent de se dénoncer. La semaine dernière, nous avons assisté à un exemple notable d'un tel conflit, impliquant une confrontation entre le groupe de ransomware LockBit et un acteur menaçant connu sous le nom de KonstLiv3. Ce conflit a conduit à une explosion de drames sur les forums de cybercriminalité du dark web en langue russe, XSS et RAMP. Mais qu’est-ce qui a causé cette discorde ?

Il existe peu de règles que les acteurs russes sont censés suivre. Cependant, une règle cruciale, non négociable et immuable est que les auteurs de menaces ne doivent jamais cibler des entités appartenant à la Russie ou à tout autre pays de la Communauté des États indépendants (CEI). Ces pays comprennent, outre la Fédération de Russie, l'Arménie, l'Azerbaïdjan, la Biélorussie, le Kazakhstan, le Kirghizistan, la Moldavie, le Tadjikistan et l'Ouzbékistan.

Alors, que se passe-t-il lorsqu’un acteur menaçant ne respecte pas cette règle ? Que se passe-t-il si un acteur malveillant tente de vendre une quantité massive de données provenant d’une importante société multinationale russe, qui a des liens avec le gouvernement russe et les services de renseignement russes ?

La semaine dernière en a fourni un exemple convaincant.

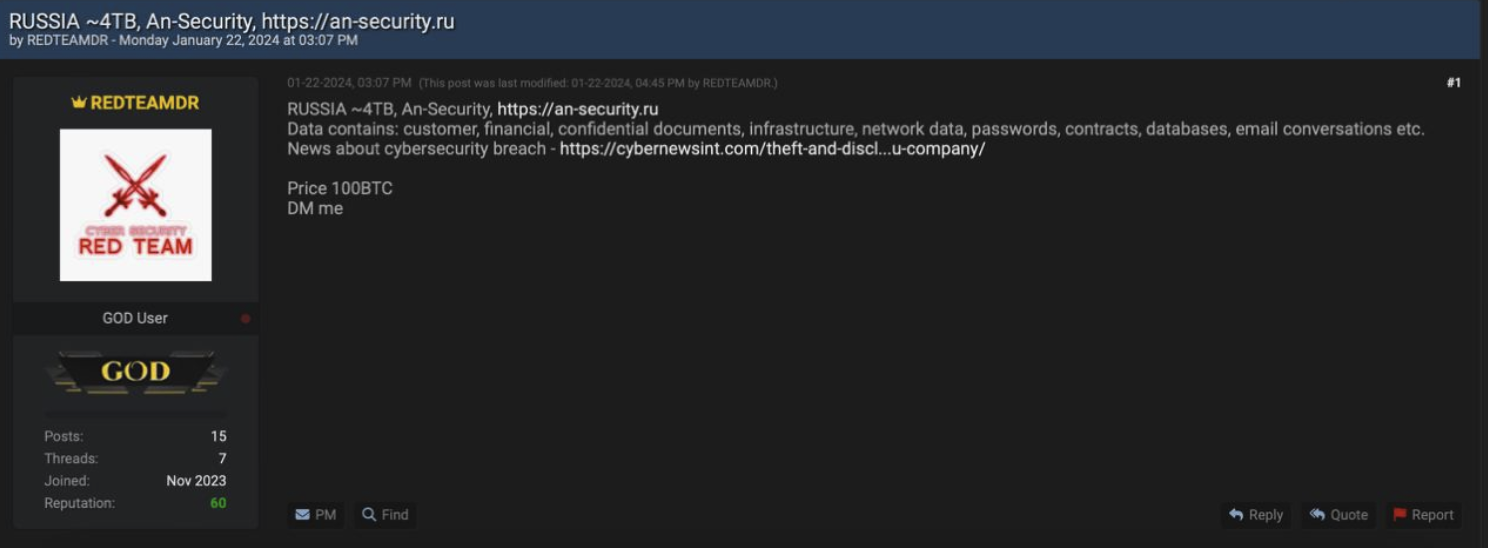

AN Security[.]ru prétendument violé

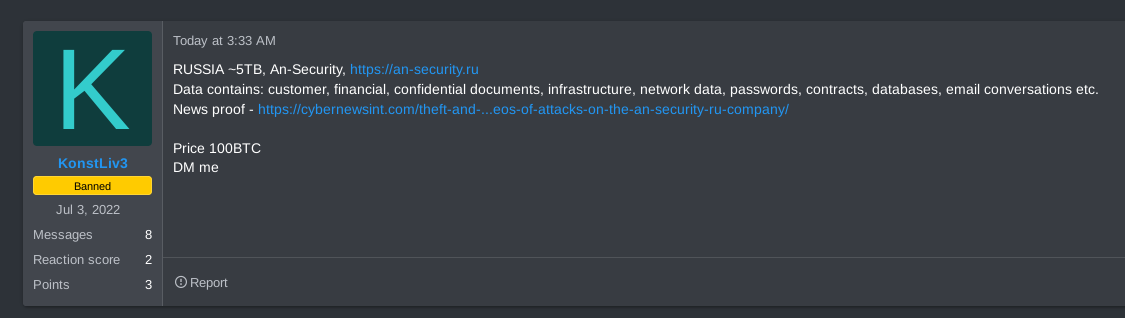

La saga a commencé lorsque KonstLiv3 a posté sur le forum du dark web RAMP, sur invitation uniquement, affirmant avoir violé une société multinationale russe de physique et de cybersécurité, AN-Security[.]ru (ci-après dénommée « AN Security »). L’auteur de la menace a affirmé avoir accédé à une quantité importante de données et tenté de les vendre pour la somme stupéfiante de 100 BTC, soit environ 4.3 millions de dollars américains au moment de la rédaction de cet article. En quelques heures, d'autres utilisateurs de RAMP réclamaient l'interdiction de KonstLiv3. Les modérateurs du RAMP ont répondu à ces demandes, entraînant le bannissement de KonstLiv3 dans un délai de neuf heures.

KonstLiv3 affirme avoir violé la société de services de sécurité russe AN Security. Lundi 22 janvier 2024, 3h33

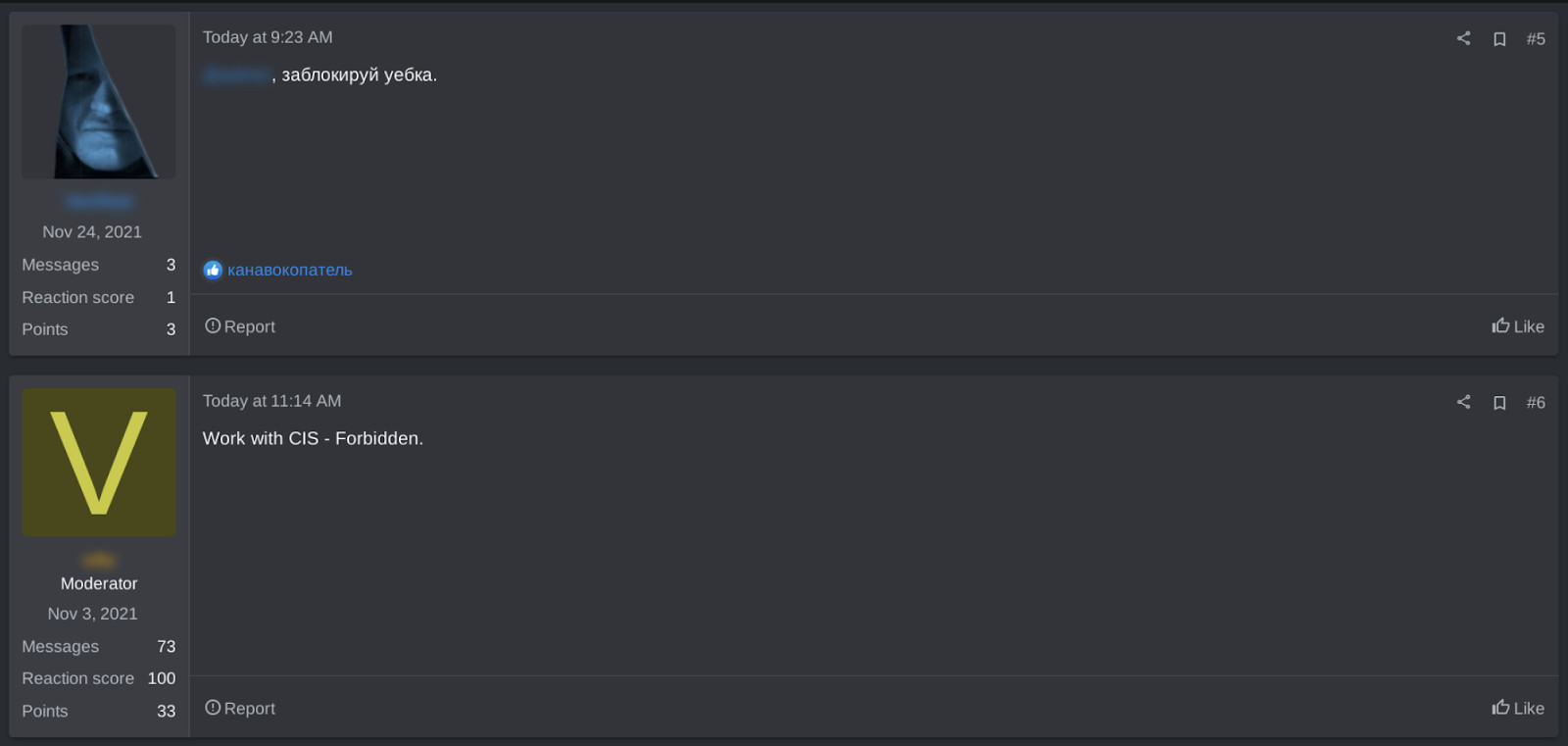

Un utilisateur de RAMP, écrivant en russe, demande l'interdiction de KonstLiv3. Un modérateur du RAMP reconnaît ensuite que le « travail », euphémisme pour activité malveillante, est « interdit » contre les pays de la CEI, avant de procéder à l'interdiction de KonstLiv3. Lundi 22 janvier 2024, 9h23, 11h14

LockBit entre dans le chat

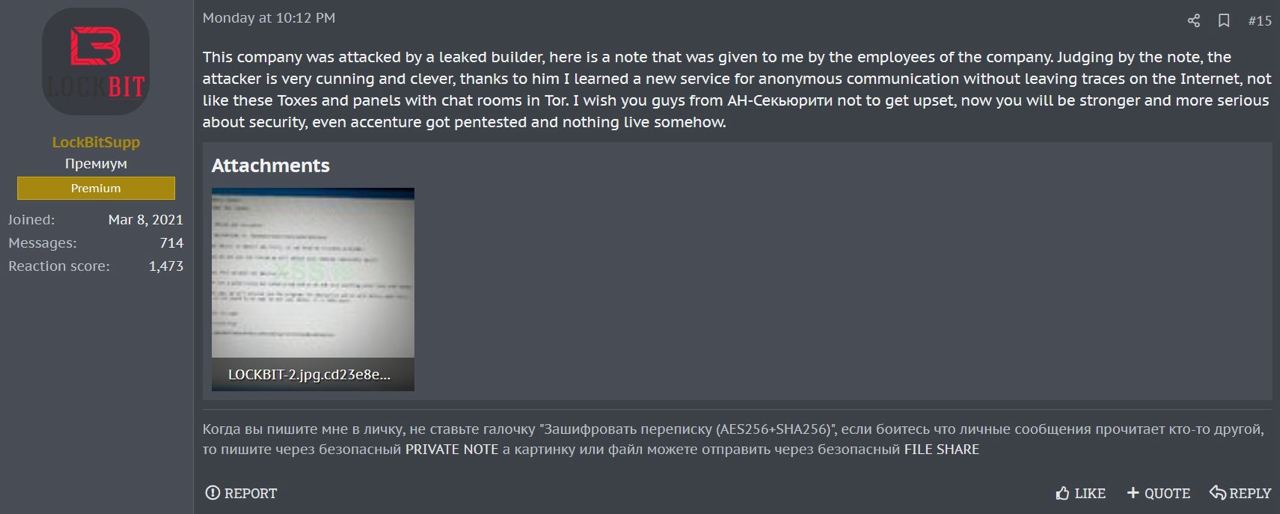

Quelques heures plus tard, LockBitSupp, le principal compte public exploitant la plate-forme LockBit ransomware-as-a-service (RaaS), a exprimé de vives inquiétudes sur l'éminent forum en langue russe XSS. Ils craignaient d’être accusés de l’attaque contre AN Security. L'auteur de l'attaque aurait utilisé une version divulguée de LockBit 3.0, également connue sous le nom de « LockBit Black », un plus modulaire et évasif variante du précédent ransomware de LockBit.

LockBitSupp a affirmé avoir contacté directement un employé d'AN Security, qui leur a fourni la note de rançon qui aurait été laissée à l'organisation, ce qui impliquait directement LockBit dans l'attaque. Pour LockBit, c’était une nouvelle alarmante. Une grande partie de la communauté du cyber-renseignement sur les menaces estime que LockBit opère principalement à partir de la Fédération de Russie. Cependant, une faille majeure venait de se produire au sein d’une entité directement liée à l’État russe, prétendument par une filiale de LockBit.

Réponse de LockBitSupp sur XSS à l'insinuation selon laquelle LockBit était impliqué dans la faille de sécurité AN. lundi 22 janvier 2024, 9:10:12

Peu de temps après le message de LockBitSupp, l'utilisateur XSS alex778 a commenté, décrivant AN Security comme : « une très grosse et très vieille PSC [société de sécurité privée] de Saint-Pétersbourg datant des années 90. Qu'il soit si gros que le citoyen LockBit sera désormais empoisonné au polonium… Cela ressemble définitivement à un coup monté. Quelques heures plus tard, LockBitSupp est revenu sur XSS avec une mise à jour. Ils ont allégué que la signature de l'utilisateur était à l'origine de la configuration.

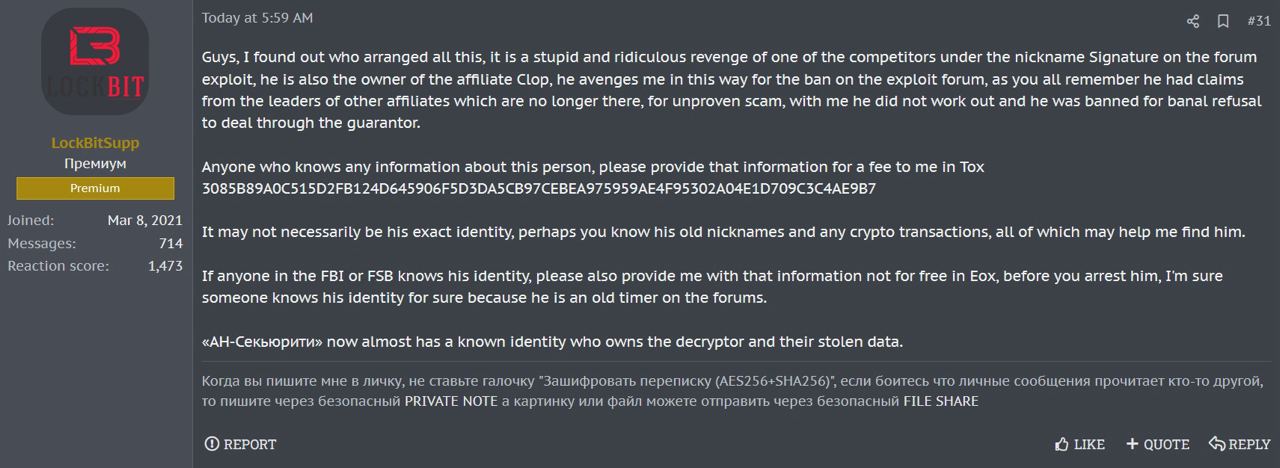

LockBitSupp, le principal compte public de LockBit, accuse CL0P d'avoir orchestré l'attaque et de l'avoir encadrée. mardi 23 janvier 2024, 5h59

Signature était un utilisateur d'Exploit, un autre forum russe tristement célèbre spécialisé dans l'accès initial et la vente d'exploits et de logiciels malveillants. LockBitSupp a fait des allégations étonnantes. Premièrement, LockBit a affirmé que Signature était le propriétaire du gang de ransomwares CL0P. CL0P, un groupe notoire ayant des liens avec FIN7, également connu sous le nom de groupe Carbanak, a acquis une notoriété significative l'année dernière après avoir exploité les vulnérabilités MOVEit (CVE-2023-34362) et GoAnywhere (CVE-2023-0669), ciblant des centaines d'organisations dans le monde et ce qui a donné lieu à plus de 100 millions de dollars de demandes de rançon.

LockBitSupp et Signature avaient un historique sur Exploit. Ils ont tenté quelques transactions, mais celles-ci ont échoué lorsque Signature a refusé d'utiliser le dépôt principal sur Exploit, ce qui a conduit à une interdiction du forum. Cela aurait mis Signature en colère, les conduisant à utiliser une version divulguée du constructeur LockBit Black pour attaquer AN Security. Signature aurait chiffré leur réseau, exfiltré plus de 5 To de données et l'aurait proposé à la vente sur XSS, RAMP et BreachForums. En réponse, LockBitSupp a placé une prime sur le forum XSS pour toute information conduisant à l'identification personnelle de Signature. Au cours des jours suivants, le forum a été très animé tandis que les utilisateurs recherchaient des noms d'utilisateur et des identifiants TOX potentiels.

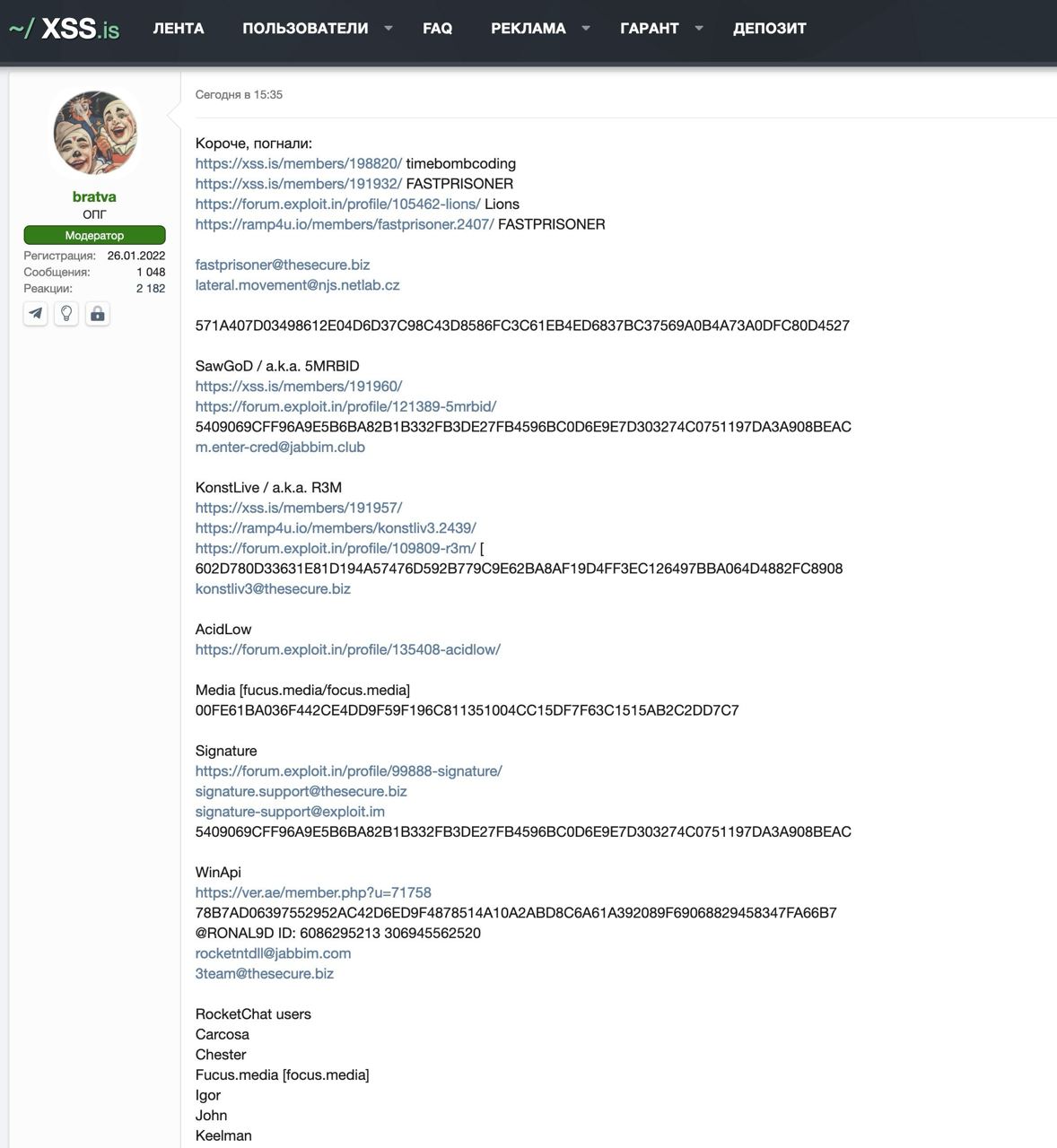

L'acteur bien connecté Bratva a publié une liste minutieusement compilée d'utilisateurs potentiellement connectés à Signature.

Bratva (un terme désignant la mafia russe) publie des noms d'utilisateur qu'ils pensent être associés à Signature.

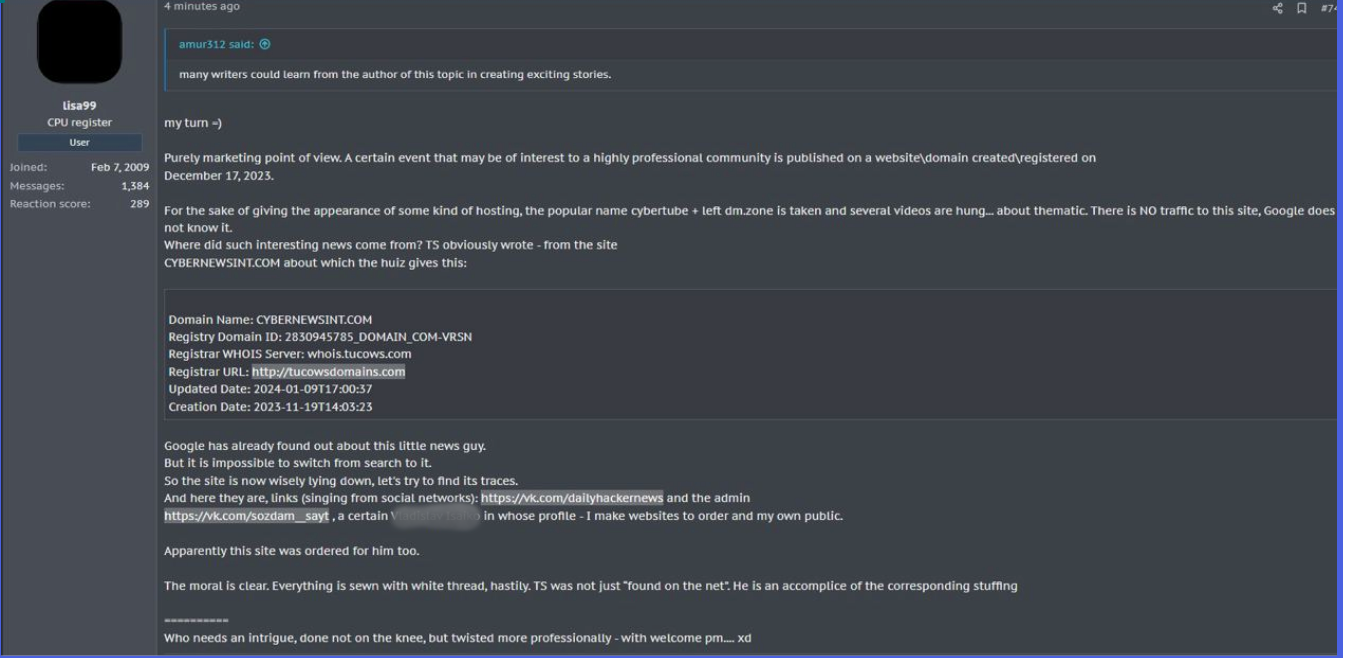

Un autre utilisateur, lisa99, a présenté une analyse du site d'information utilisé pour vérifier l'authenticité de la violation. Le domaine cybernewsint[.]com a été enregistré le 17 décembre 2023, quelques semaines seulement avant que les premières fuites de données ne commencent à apparaître en ligne.

Le premier article de presse sur cybernewsint.com est daté du 9 janvier 2024. Lisa99 a également souligné que le site Web est lié à vk[.]com/dailyhackernews et à l'administrateur vk[.]com/sozdam_sayt. Cet administrateur est identifié comme : « un certain Expurgé", dont le profil mentionne : " Je crée des sites Web [pour] commande ", avant que lisa99 ne conclue : " Apparemment, ce site a été commandé pour lui aussi. "

Lisa99 publie sur BreachForums, partageant les résultats de leur enquête initiale sur le site d'information.

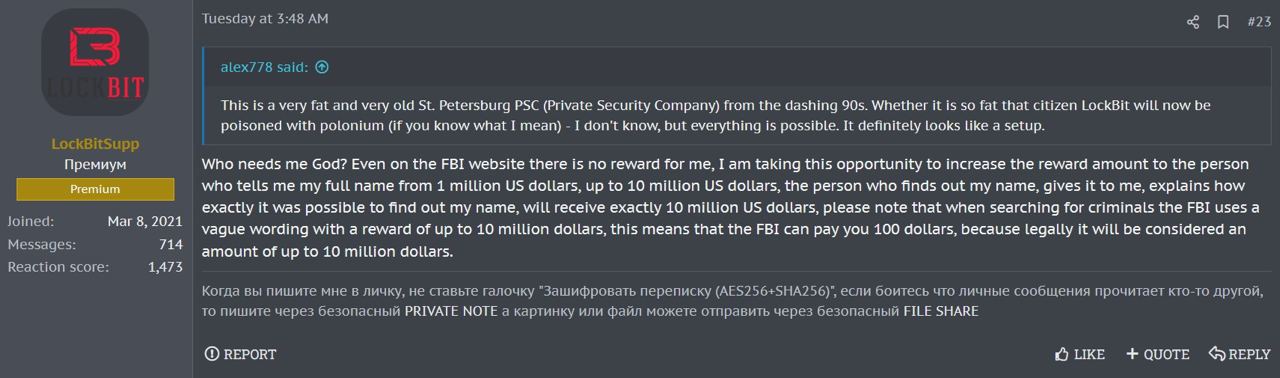

LockBit augmente la prime

LockBitSupp, se vantant fréquemment de son OPSEC et de sa capacité à échapper à la justice internationale, a adopté une approche unique pour dissuader la détection et l'identification personnelle. Ils ont mis en place une prime sur leur propre identité, offrant 1 million de dollars en crypto-monnaie à toute personne pouvant fournir son nom complet et expliquer la méthode utilisée pour la découvrir. Dans un geste notable, LockBitSupp a désormais augmenté cette prime de 1 million de dollars à 10 millions de dollars. Cette augmentation substantielle soit signifie des inquiétudes croissantes quant à leur propre anonymat, soit est simplement une technique pour établir et prouver « leur innocence ».

LockBitSupp annonce une augmentation de la prime sur sa propre identité dans un post sur XSS.

Cette multiplication par dix de la prime qu'ils s'imposent eux-mêmes pourrait également servir à rassurer les affiliés et les principaux membres du groupe LockBit, notamment à la lumière de l'examen minutieux supplémentaire provoqué par cette prétendue violation. LockBitSupp a l'habitude de proposer des offres similaires, notamment des incitations pour se faire tatouer LockBit, des récompenses pour la découverte de vulnérabilités sur le site LockBit et d'autres primes liées à leur identité.

Répartition et analyse

Une fois les faits de base exposés, plusieurs aspects de cet épisode méritent une exploration plus approfondie. Une question primordiale se pose : Signature, prétendument le leader du CL0P, a-t-il tenté de transformer l’État russe en arme contre un groupe de ransomwares concurrent ? De plus, que révèle cet incident sur l’écosystème plus large de la cybercriminalité ?

Les incohérences abondent

Ce conflit est truffé de bizarreries. Premièrement, il est étrange qu’un acteur, actif sur les forums du dark web de premier plan depuis au moins 2022, cible et publie délibérément les données d’une entité affiliée à l’État russe. Une telle démarche est très inhabituelle et presque inconcevable. Signature sait sûrement qu'il est strictement interdit de cibler les organisations des pays de la CEI et qu'il est peu probable de trouver un acheteur dans ces circonstances.

Un faux site de nouvelles ?

Un autre élément bizarre est la création possible d’un faux site de cyber-information, toujours opérationnel au moment d’écrire ces lignes, apparemment pour légitimer une attaque survenue. Si l'attaque a été fabriquée, LockBitSupp a-t-il publié une fausse note de ransomware de la part de l'AN Security concerné ? De plus, on pourrait s'attendre à ce que n'importe quelle partie prête à effectuer un paiement massif de 4.3 millions de dollars pour vérifier l'authenticité du site d'information.

Incohérence de la taille des données sur les forums

Les actions et le calendrier de KonstLiv3 soulèvent également des questions. Initialement, ils ont répertorié les données exclusivement sur le forum RAMP et ont été bannis quelques heures plus tard. Il a ensuite rejoint XSS, puis les BreachForums en anglais. Il y a deux points notables :

- Le prix exorbitant demandé, sur un marché où les décharges de données se vendent généralement entre 5,000 100,000 et XNUMX XNUMX dollars, suggère que les publications auraient pu viser davantage à faire connaître la violation d'une grande entreprise russe qu'à vendre réellement les données.

- Le message de KonstLiv3 sur BreachForums était presque identique à celui du forum RAMP, sauf que la taille des données a chuté de 1 To, tandis que le prix est resté à 100 BTC. Une possibilité est qu'une partie de l'ensemble de données ait été vendue, ou qu'AN Security (ou une autre entité) ait payé pour empêcher la publication des données les plus sensibles. Il est probable que l'utilisateur négligent ait simplement oublié d'aligner la taille des données sur les forums.

Le dernier message sur BreachForums annonce l'accès à AN Security, avec un prix de vente inchangé mais une diminution notable de 1 To de la taille des données revendiquée (à l'origine « ~ 5 To » sur d'autres forums).

L'État russe et la cybercriminalité

L'un des principaux enseignements de cet événement est l'importance que la communauté de la cybercriminalité illicite accorde à la règle interdisant de cibler des entités dans les pays de la CEI. Enfreindre cette règle met en danger toutes les parties impliquées. Les administrateurs du forum sont responsables du bien-être de la communauté, et les utilisateurs qui attirent indûment l'attention peuvent mettre en danger la sécurité du forum.

Les groupes de ransomwares opèrent selon une fine ligne de tolérance. Attaquer des cibles hautement sensibles dans les pays de l’OTAN risque d’attirer l’attention des gouvernements nationaux et des forces de l’ordre, comme l’a montré l’attaque du Colonial Pipeline 2021. Il est strictement interdit de cibler des organisations dans les pays de la CEI, et la capacité des autorités russes à porter plainte contre les cybercriminels en Russie est nettement plus forte que celle des pays occidentaux.

Même dans le domaine de la cybercriminalité, la modération du contenu est cruciale.

Crédits d'image

https://twitter.com/3xp0rtblog/status/1750469704773161244

https://twitter.com/azalsecurity/status/1749637667577356335

https://twitter.com/3xp0rtblog/status/1750521829847187797

https://twitter.com/azalsecurity/status/1749637667577356335/photo/3

https://twitter.com/ddd1ms/status/1750560454932385848

https://twitter.com/azalsecurity/status/1750565920806727973/photo/1