par Zaid Osta, analyste CTI

Ce rapport explore la tendance croissante des attaques par déni de service distribué (DDoS) participatives dans le contexte des événements géopolitiques récents, en examinant des études de cas sur les conflits en cours entre la Russie, l'Ukraine et Israël-Hamas.

Téléchargez le rapport complet PDF

Principales conclusions

- Tendance générale: Le modèle d’attaque par crowdsourcing diffère des attaques DDoS traditionnelles menées par des acteurs malveillants bien financés et sophistiqués, principalement en termes d’accessibilité. Les acteurs malveillants disposant de ressources limitées et d’une expertise technique minimale peuvent désormais contribuer à des attaques importantes contre des entreprises privées et des agences gouvernementales, en utilisant des outils open source et le soutien d’un réseau de bénévoles animés par des convictions politiques communes.

- Sophistication croissante : Nous constatons que les attaques participatives deviennent de plus en plus sophistiquées à mesure que les groupes menaçants mettent en place des classements, des récompenses financières et d'autres incitations afin de motiver les acteurs individuels à participer. Cela correspond à la tendance plus large de marchandisation croissante que nous observons dans l’écosystème de la cybercriminalité.

- Armée informatique d'Ukraine: Un collectif de bénévoles formé en réponse à l'invasion russe de l'Ukraine, ciblant les actifs numériques russes. Ils utilisent des outils DDoS open source, avec des conseils d'installation et d'utilisation sur leur site Web, et emploient un classement pour gamifier et suivre les contributions des participants, ajoutant ainsi un élément de compétition aux cyberattaques.

- DDoSia par NoName057(16): Soutenant la Russie dans le conflit, DDoSia a connu une expansion rapide grâce à son modèle unique d’incitation financière. Les volontaires sont rémunérés en crypto-monnaie, en fonction de leur contribution aux attaques DDoS contre les actifs numériques américains et européens, attirant à la fois des individus motivés par une idéologie et ceux cherchant à tirer profit de la cybercriminalité.

- CyberArmée de Palestine : Créé en réponse à l’opération militaire israélienne à Gaza, ce groupe organise des milliers de volontaires, coordonnant leurs efforts dans le cadre de campagnes DDoS anti-Israël réussies. Ils utilisent un outil d’attaque basé sur Windows, nommé d’après l’attaque du Hamas contre des villes israéliennes le 7 octobre. L’analyse du code source de l’outil indique qu’il s’agit d’une version recyclée de l’outil UAshield de l’armée informatique d’Ukraine. Le groupe propose un système de classement sur le thème du Hamas, encourageant la participation en reliant les contributions DDoS réussies aux rangs des personnalités clés du Hamas, notamment les fabricants de bombes et les hauts commandants militaires assassinés par Israël.

Introduction

Les attaques DDoS impliquent un vaste réseau d'appareils ou de systèmes compromis, souvent appelés botnets, inondant une cible d'un trafic Internet excessif pour en nier la disponibilité. Ces attaques sont devenues de plus en plus fréquentes ces dernières années en raison de la montée des tensions et des conflits entre États-nations. Plutôt que d’être des outils utilisés uniquement par des acteurs très sophistiqués, ces attaques sont de plus en plus devenues le domaine d’attaquants moyennement qualifiés, voire novices, qui exploitent les tensions et les conflits géopolitiques pour cibler les organisations victimes. Cette tendance marque un changement radical dans la cyberguerre : les obstacles aux attaques percutantes sont plus faibles, tandis que la capacité à exploiter des événements politiquement chargés à des fins perturbatrices est à la fois élevée et évidente.

Un exemple de cette menace croissante est la réponse de la Lettonie au collectif hacktiviste pro-russe Killnet. Suite à une série d'attaques DDoS contre les services web parlementaires lettons, la Lettonie officiellement désigné Killnet en tant qu'organisation terroriste, soulignant la gravité de telles attaques et leur fusion avec la géopolitique.

De même, plus tôt cette année, le gouvernement kenyan a été victime d’une attaque DDoS massive à caractère politique lancée par Anonymous Soudan, qui a perturbé presque 5,000 XNUMX services gouvernementaux pendant presque une semaine. L’attaque, en réponse à la perception du groupe d’ingérence et d’ingérence du Kenya dans les affaires soudanaises, a affecté des opérations critiques, notamment le traitement des demandes de passeport, la délivrance de visas électroniques pour les étrangers et des perturbations dans les systèmes de réservation de trains. Cet exemple met en évidence la perturbation significative des attaques DDoS, même relativement peu sophistiquées.

La prévalence croissante des attaques DDoS participatives représente une nouvelle tendance dans le domaine du hacktivisme géopolitique. Ces attaques exploitent le pouvoir collectif de nombreux individus et de leurs systèmes, qui sympathisent avec la cause de l’auteur de la menace et s’alignent sur ses opinions politiques.

En conséquence, ces attaques ne nécessitent aucune compétence particulière, comme développer des logiciels malveillants, compromettre des appareils, puis développer un botnet de ces systèmes piratés, mais nécessitent plutôt une certaine coordination et suffisamment de participants pour supprimer temporairement un site Web ou un service. Ce rapport explorera des études de cas récentes d’attaques DDoS participatives, depuis l’Europe de l’Est avec le conflit Russie-Ukraine jusqu’au Moyen-Orient avec le conflit Israël-Hamas. Dans certains cas, nous voyons des acteurs tirer parti des classements, des paiements et d’autres incitations pour encourager une plus grande participation à ces attaques.

Conflit Russie-Ukraine : armée informatique d'Ukraine et DDoSia

Le 24 février 2022, la Russie a lancé une invasion militaire de l’Ukraine, marquant la plus grande attaque contre un pays européen depuis la Seconde Guerre mondiale. En réponse, la « IT Army of Ukraine » (ci-après dénommée « IT Army ») a été lancée. Deux jours seulement après l’invasion, le 26 février 2022, l’armée informatique a fait sa première apparition sur une chaîne Telegram. Leur message inaugural s'adressait aux « spécialistes informatiques d'autres pays », sollicitant leur soutien pour des « cyberattaques et attaques DDoS » contre une gamme d'actifs numériques russes.

Cet appel à l’action initial comprenait une liste de sites Web d’entreprises, de banques et de services publics russes de premier plan, tels que Gazprom, Yandex et le Kremlin. Plus tard dans la journée, l’armée informatique a publié deux adresses IP liées à Gosuslugi, le portail Internet officiel russe des services gouvernementaux. À peine 13 minutes après ce message, l'armée informatique a annoncé une attaque DDoS réussie contre le service Gosuslugi, affirmant que ses volontaires l'avaient détruit en « seulement 1 minute ».

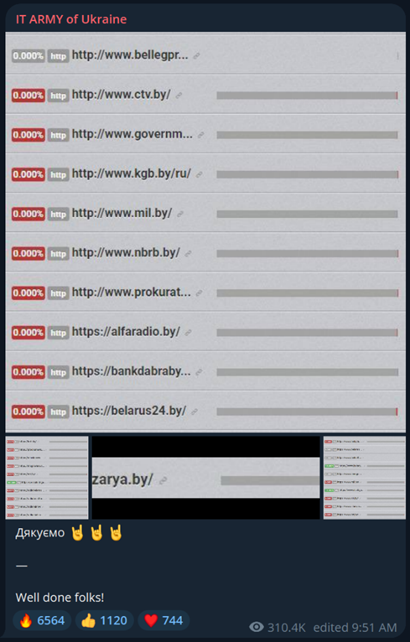

Captures d'écran illustrant le premier message sur la chaîne Telegram officielle de l'IT Army (à gauche) et un message de félicitations publié par l'IT Army (à droite) avec des images indiquant l'indisponibilité temporaire de sites Web biélorusses importants. [Source : Télégramme]

L’élan s’est poursuivi le lendemain, l’armée informatique ayant déplacé son attention vers les sites Web biélorusses, identifiés par leur domaine de premier niveau de code pays « .by », probablement en réponse au soutien de la Biélorussie à la Russie dans la guerre. Cette stratégie a rapidement donné des résultats, puisque plusieurs sites Web biélorusses ciblés ont été supprimés et qu’un message de félicitations a été partagé sur la chaîne de l’IT Army avec la preuve des échecs de connexion HTTP aux sites Web.

Ce modèle opérationnel, qui impliquait le partage public des domaines cibles et des adresses IP ainsi que leurs numéros de port respectifs, puis l'affichage de captures d'écran comme preuve de retraits réussis, s'est poursuivi pendant plusieurs mois avec des attaques DDoS consécutives réussies. Cependant, au cours de cette période, l’armée informatique développait des outils personnalisés et un site Web pour rationaliser les futures attaques. Selon une recherche WHOIS, le site Web officiel de l’IT Army a été enregistré le 5 avril 2022, deux semaines avant que l’IT Army ne l’annonce publiquement pour la première fois.

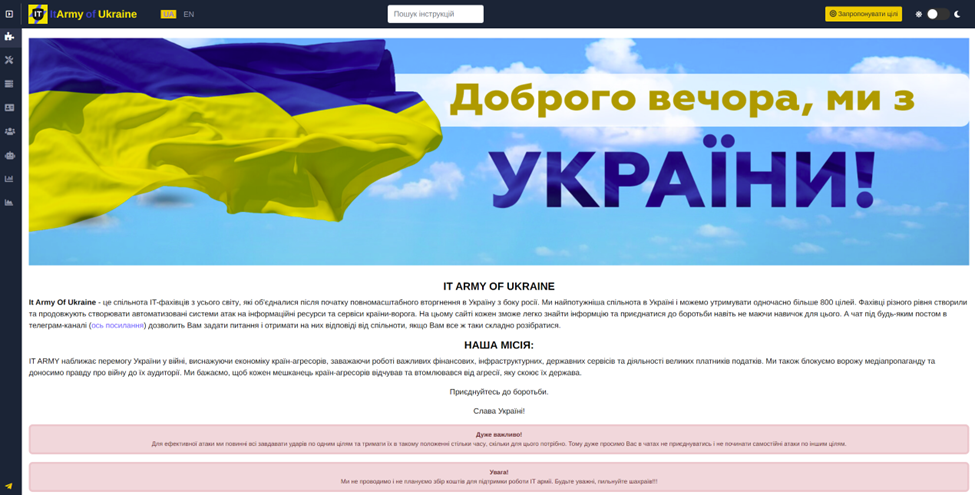

Selon sa mission déclarée, l’armée informatique « vise à aider l’Ukraine à gagner en paralysant les économies agressives, en bloquant les services financiers, d’infrastructures et gouvernementaux vitaux et en fatiguant les principaux contribuables. Nous mettons également fin à la propagande hostile des médias et diffusons la vérité sur la guerre. Nous voulons que chaque résident des pays agresseurs ressente et se lasse de l’agression de son État.»

Le site Internet explique que l’IT Army est « une communauté informatique mondiale unie pour résister à l’invasion russe de l’Ukraine. Nous sommes le pouvoir suprême en Ukraine, capable de bloquer plus de 800 cibles simultanément… continuez à utiliser des systèmes automatisés pour harceler les sites Web et les services Internet du pays agresseur.

Ce site Web est conçu pour fournir des lignes directrices pour rejoindre notre résistance. même si tu es très novice en technologies» – c’est exactement pourquoi les attaques DDoS par crowdsourcing sont préoccupantes : même un « débutant en technologie » peut contribuer efficacement aux attaques.

Le site Web de l’IT Army propose des conseils détaillés sur la conduite d’attaques DDoS contre des cibles désignées. Il présente une gamme d'outils, encourageant les utilisateurs à les essayer pour trouver celui qui leur convient le mieux. Le site Web met l'accent sur l'utilisation de ces outils sur un serveur privé virtuel (VPS), pour éviter la surcharge du réseau local et augmenter l'efficacité des attaques avec une meilleure disponibilité des ressources. Il fournit des directives spécifiques pour divers systèmes d'exploitation, notamment Windows, Linux et Mac. Il conseille également aux utilisateurs de désactiver leurs logiciels antivirus avant d'installer les outils : "Nos ennemis russes ont exploité les logiciels antivirus pour considérer les DDoS comme potentiellement non sécurisées et donc bloquées."

Capture d'écran illustrant la page d'accueil du site officiel de l'IT Army. [Source : Armée informatique]

L’IT Army assure aux volontaires que les outils recommandés – MHDDoS, DB1000N, Distress, UKITA et UAshield – sont sûrs, affirmant : « Nos outils ne contiennent aucun composant nuisible à votre cybersécurité. » Des instructions détaillées couvrent l'installation de chaque outil, les paramètres optimaux de l'outil et des conseils sur l'utilisation des VPN pour améliorer les performances d'attaque et l'anonymat. Voici un aperçu des outils facilitant les attaques DDoS participatives de l’IT Army :

- MHDDoS

- MHDDoS est un outil DDoS avec une interface « conviviale » qui ne nécessite pas de VPN, car il « télécharge et sélectionne automatiquement les proxys fonctionnels ».

- DB1000N (Mort par 1000 aiguilles)

- DB1000N est un outil DDoS basé sur Go, décrit par son auteur ukrainien comme « un simple outil de génération de charge distribuée ». L’auteur ajoute : « N’hésitez pas à l’utiliser dans vos tests de charge (wink-wink). » Sur la page de documentation de l’outil, l’auteur explique le motif de la création de l’outil : « Le 24 février, la Russie a lancé une véritable invasion sur le territoire ukrainien. Nous faisons de notre mieux pour y mettre un terme et empêcher que des vies innocentes ne soient tuées. »

- Détresse

- Distress est un outil DDoS basé sur Rust écrit par un « ingénieur logiciel Java senior » résidant actuellement à Kiev, en Ukraine, selon son profil LinkedIn. Un autre contributeur à l'outil est un « développeur Web ukrainien de 15 ans », selon son profil GitHub.

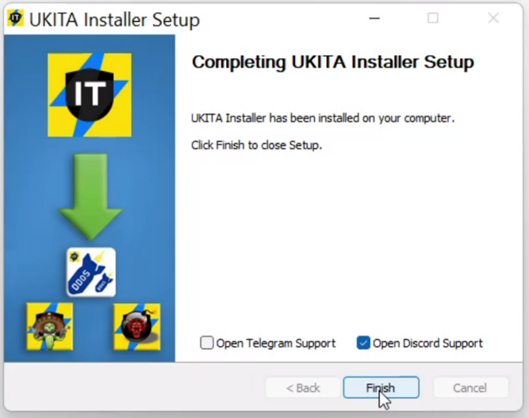

- UKITA (installateur de l'armée informatique ukrainienne)

- UKITA est une suite tout-en-un des outils DDoS ci-dessus, disponible uniquement pour Windows.

- ADSS (démarreur automatique du serveur DDoS)

- ADSS, est un script shell conçu pour Linux. Il automatise des tâches telles que la mise à jour automatique, la détermination de la version du système d'exploitation et l'installation d'outils DDoS. Il installe également un pare-feu et configure MHDDoS pour qu'il démarre automatiquement lors du démarrage de Linux.

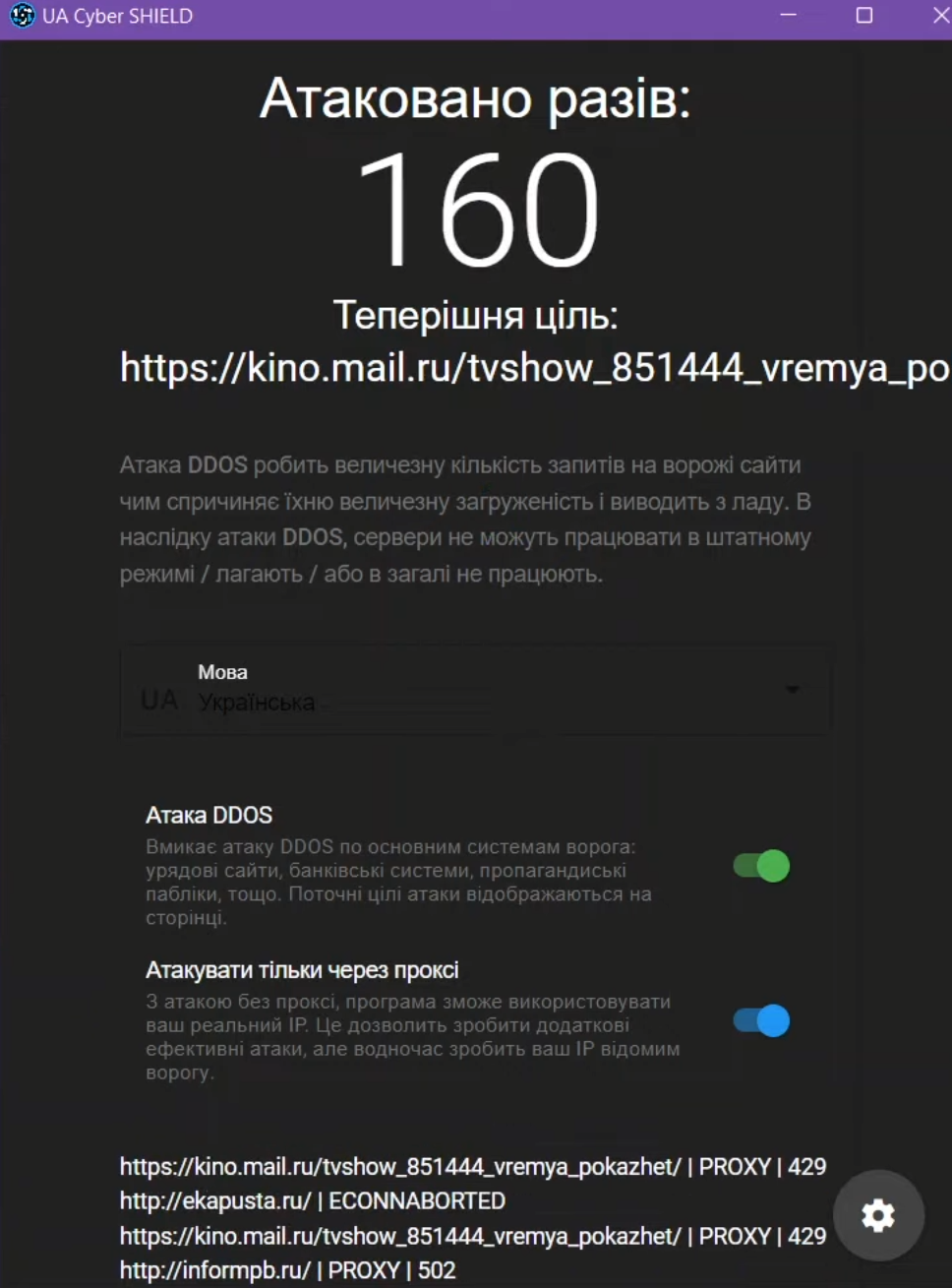

- UShield

- UAshield est encore un autre outil DDoS, auto-décrit sur sa page de référentiel GitHub comme : « Plateforme de sécurité volontaire pour l'Ukraine pour nous protéger des forces russes sur Internet ».

Capture d'écran illustrant le programme d'installation de UKITA Windows. [Source : Armée informatique]

Capture d'écran illustrant l'interface UAshield pour Windows. [Source : Armée informatique]

Pour une coordination efficace des attaques, l'IT Army automatise la sélection des cibles, permettant aux volontaires de se concentrer simplement sur le déploiement des outils. Une fonctionnalité intéressante d’IT Army est le suivi du trafic d’attaque par utilisateur. Ce système utilise un robot Telegram pour attribuer un identifiant anonyme à chaque volontaire, leur permettant ainsi de surveiller leur impact individuel sur les attaques DDoS. Les instructions expliquent comment obtenir et intégrer cet identifiant avec les outils DDoS, et la section « Leaderboard » du site Web, mise à jour toutes les 7 minutes et publiée chaque semaine sur Telegram, présente ces statistiques. Cette approche introduit un élément ludique et compétitif dans la participation volontaire aux attaques DDoS.

Capture d'écran illustrant le classement de l'IT Army, où « littlest_giant » occupe la première place, après avoir libéré un volume impressionnant de 1 To de trafic DDoS sur les cibles de l'IT Army, en utilisant 412 machines basées sur Linux. [Source : Armée informatique]

De l’autre côté du conflit russo-ukrainien, dans le domaine des attaques DDoS participatives, se trouve DDoSia. Ce projet de cybercriminalité est géré par le groupe hacktiviste pro-russe « NoName057(16) » (ci-après dénommé « NoName »), qui a commencé ses attaques DDoS début 2022. NoName a attiré une attention considérable en raison de la désactivation fréquente de sites Web importants. appartenant à des entreprises privées, des médias et des agences gouvernementales américaines et européennes. En décembre 2023, la principale chaîne Telegram en langue russe de NoName comptait près de 60,000 XNUMX abonnés.

Depuis sa création, le projet DDoSia a connu une croissance remarquable, s'étendant massivement 2,400% en moins d'un an. Initialement développé en Python et initialement exclusif à Windows, DDoSia a depuis élargi sa compatibilité pour inclure des versions pour Windows, Linux et Mac, à compter de la distribution de l'outil le 30 novembre 2023. Semblable au robot statistique de l'armée informatique ukrainienne, NoName automatise la participation via des robots Telegram et un classement également. Cependant, DDoSia se démarque en offrant des incitations financières, attirant non seulement ceux qui sont idéologiquement alignés sur la position anti-occidentale et pro-russe de NoName, mais aussi les opportunistes intéressés à monétiser la cybercriminalité.

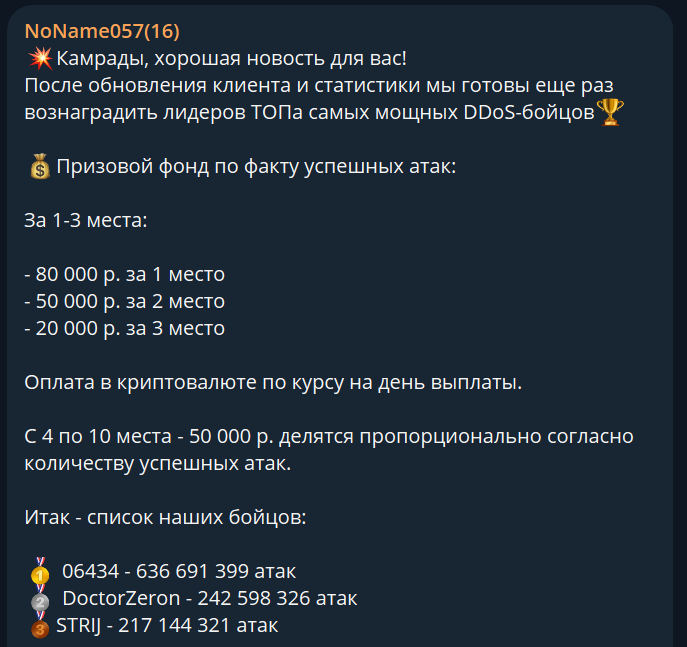

NoName a utilisé un modèle de paiement distribué pour récompenser les « combattants les plus actifs du projet DDoSia », comme indiqué dans un message Telegram du groupe. Les récompenses de ce modèle sont basées sur le nombre d’« attaques réussies » (probablement des requêtes HTTP réussies visant à cibler des sites Web) et payées en cryptomonnaie au taux de change du jour du paiement. Les récompenses selon NoName sont de 80,000 882 roubles (1 $) pour la 50,000ère place, 551 2 roubles (20,000 $) pour la 220e place, 3 50,000 roubles (551 $) pour la 4e place et une répartition proportionnelle de 10 XNUMX roubles (XNUMX $) entre les utilisateurs de la XNUMXe à la XNUMXe place.

Sous un système de récompense par utilisateur, les nouveaux membres de DDoSia fournissent une adresse de portefeuille TON (Telegram Open Network) pour recevoir de la crypto-monnaie, et un robot automatisé génère un identifiant client unique. Les participants à l'attaque associent cet identifiant à leur portefeuille de crypto-monnaie, gagnant ainsi de l'argent en participant aux attaques DDoS, le paiement étant proportionnel à leur contribution à l'attaque.

Capture d'écran illustrant un message de NoName Telegram du 11 octobre 2022 s'adressant aux « camarades » et annonçant des récompenses monétaires pour leurs « combattants DDoS les plus puissants ». Le volontaire « 06434 » a lancé plus d’un demi-milliard d’« attaques ». [Source : Télégramme]

Conflit Israël-Hamas : CyberArmée de Palestine

Le 7 octobre 2023, en réponse aux attaques du Hamas contre les villes situées le long de l’enveloppe de Gaza, Israël a déclaré l’état de guerre et a lancé une opération militaire dans la bande de Gaza. Dans les jours qui ont suivi, plusieurs chaînes Telegram ont vu le jour dans le but de mettre hors ligne d’importants sites Web israéliens en réponse à l’offensive israélienne. L’un de ces groupes, la « Cyber-Armée de Palestine » (ci-après dénommée la « Cyber-Armée »), a été créé le 14 octobre 2023.

Annonçant sa mission en arabe, la Cyber Army a déclaré qu’elle se préparait à « de fortes cyberattaques contre l’infrastructure technologique de l’entité sioniste », notant que « des équipes spécialisées préparent les outils et les instructions nécessaires pour faciliter ces attaques pour tout le monde ». La Cyber Army a adopté la tactique de plus en plus populaire des attaques DDoS par crowdsourcing, affirmant à ses partisans que « toute personne disposant d’un ordinateur et d’un accès à Internet peut participer à la campagne initiale », soulignant que les attaques planifiées seraient simples et directes, « ne nécessitant aucune expertise ».

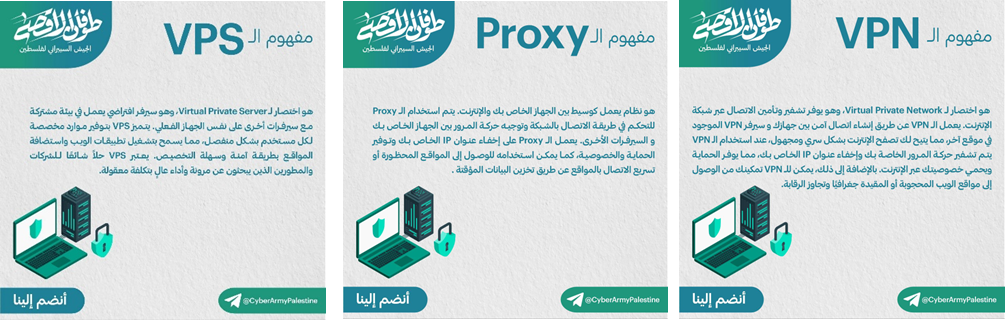

Consciente de l'inexpérience en matière de cybersécurité d'un grand nombre de ses milliers de nouveaux adeptes, la Cyber Army a commencé sa campagne en partageant des infographies expliquant les termes essentiels jugés nécessaires pour se lancer dans des cyberattaques. Notamment, ces infographies et toutes les suivantes portent le logo texte « Tufan al-Aqsa » dans le coin supérieur gauche. « Tufan al-Aqsa » se traduit par « inondation d'al-Aqsa », titre utilisé par le Hamas pour désigner son attaque du 7 octobre contre Israël. Cela constitue un indicateur clair du soutien de la Cyber Army au Hamas.

Captures d'écran illustrant trois infographies éducatives partagées par la Cyber Army. [Source : Télégramme]

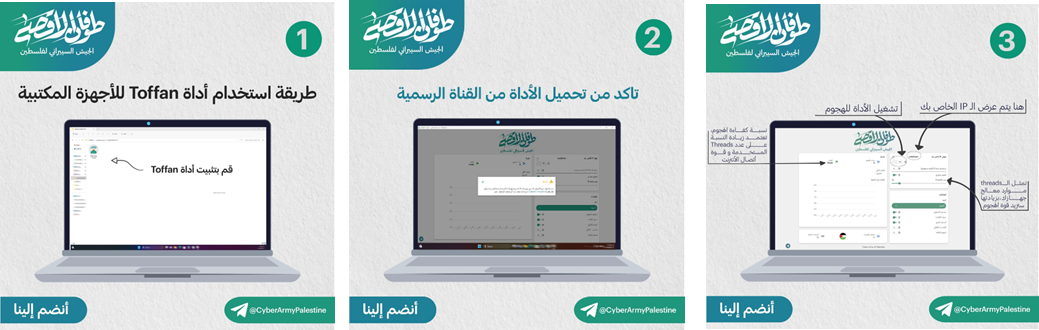

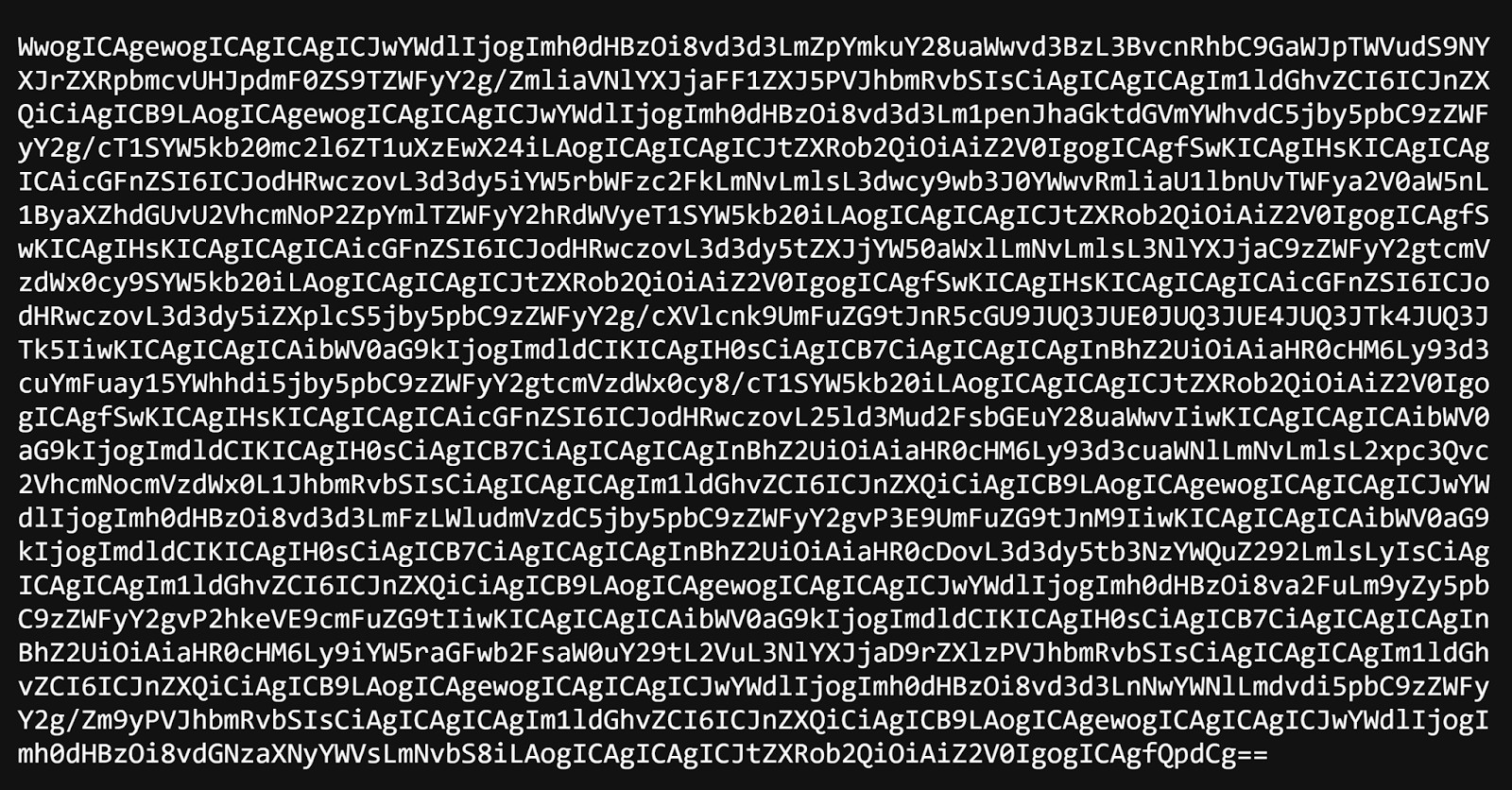

Le 18 octobre 2023, la Cyber Army a annoncé la sortie de son outil Windows qui permet ses attaques DDoS participatives. L’outil doit son nom à l’opération du Hamas, la Cyber Army écrivant sur Telegram :

« Un outil d'attaque DDoS sera publié prochainement. La version actuelle fonctionne sur : Windows et Linux.

Le nom de l’outil d’attaque est : Toffan [orthographe alternative de « Tufan »] version un. Le niveau d'utilisation de l'outil s'adresse aux : débutants et professionnels.

Remarque importante pour des opérations réussies : L'outil doit continuer à fonctionner le plus longtemps possible. Utilisez des VPN payants (si disponibles). L'attaque doit impliquer le plus grand nombre de personnes possible. Si vous possédez un serveur cloud, l'attaque aura plus d'impact.

Première cible : dix sites d’informations israéliens et le site de l’aéroport international de Dubaï [probablement en raison du récent accord de normalisation entre les Émirats arabes unis et Israël].

Nous espérons que vous diffuserez largement cette chaîne afin qu'elle atteigne toutes les personnes libres dans tous les pays arabes. Plus le nombre est grand et depuis des endroits différents, plus l’attaque sera réussie.

Captures d'écran illustrant trois infographies publiées par la Cyber Army avec des instructions générales d'installation et d'utilisation de Toffan et un aperçu de l'interface utilisateur. [Source : Télégramme]

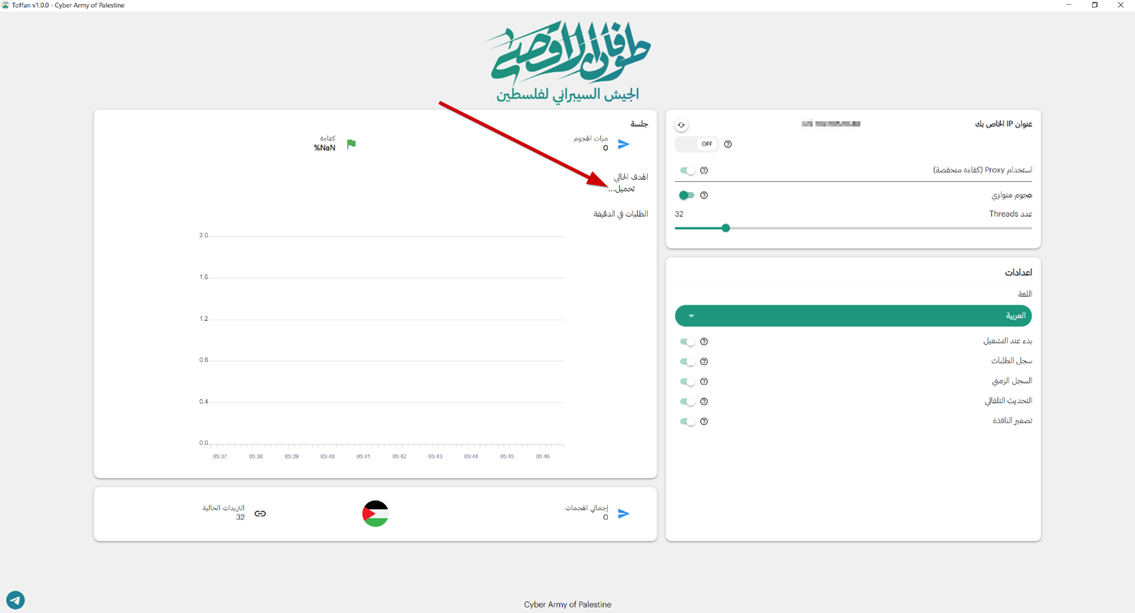

Capture d'écran illustrant l'interface utilisateur de Toffan. La flèche rouge pointe vers « Chargement cible actuel ». La Cyber Army explique : « Nous contrôlons le pool de cibles, automatiquement intégré à l’outil. Tout ce que vous avez à faire est d’exécuter l’outil et de poursuivre l’attaque le plus longtemps possible. [Source : Flare]

Les prochaines attaques de la Cyber Army sont annoncées aux participants via des posts Telegram accompagnés d’infographies précisant l’heure de l’attaque. Par exemple, un article du 19 octobre 2023 dit : « Alerte à tous les honorables peuples du monde arabe ! L'attaque commence aujourd'hui à 10h00 exactement, heure de La Mecque. Soyez prêts, vous tous, à commencer simultanément. Un autre article du 2 novembre 2023 déclare : « Préparez-vous pour la prochaine attaque ce soir à 8 heures, heure d'Al-Aqsa. Tout le monde devrait diffuser et partager ces informations pour garantir que l’attaque soit puissante et efficace.

Une liste de liens vers des sites Web israéliens, comprenant des médias, des cabinets d’avocats, des agences gouvernementales et des services d’infrastructures critiques, suit généralement ces publications. Les utilisateurs ne sont pas obligés de copier ces liens au moment de l'attaque coordonnée. Au lieu de cela, les sites Web cibles sont automatiquement intégrés et mis à jour par Toffan pour une utilisation facile, permettant ainsi un DDoSing participatif transparent.

Captures d’écran illustrant un message Telegram du 13 novembre 2023 de la Cyber Army : « Préparez-vous avec beaucoup d’enthousiasme pour la prochaine attaque ce soir à 9h00, heure de Palestine. Diffusez-le largement pour que l’attaque soit puissante et efficace. Les temps d’attaque dans différents pays arabes sont ensuite répertoriés. [Source : Télégramme]

Après avoir téléchargé et extrait l'archive protégée par mot de passe de la chaîne Telegram de Cyber Army, les utilisateurs ont configuré l'outil DDoS Toffan avec un programme d'installation EXE de 184 Mo. Le programme d'installation place les fichiers principaux de l'outil dans le dossier C:/AppData/Local/Programs/Toffan. Après avoir inspecté le contenu du dossier et l'application elle-même, il était évident que l'outil est construit avec Electron, une plate-forme permettant de créer des applications de bureau utilisant des technologies telles que HTML, CSS et JavaScript. Le code source, les actifs et les ressources des applications Electron sont regroupés dans un seul fichier en utilisant le format de fichier compressé Atom Shell Archive, ou RASA.

Le déballage du fichier ASAR de Toffan révèle le code source de son application Electron. Le reformatage des fichiers de code .js obscurcis et désorganisés renvoie des structures de code plus propres, rendant le code plus lisible et compréhensible. Il devient alors évident que l’outil DDoS de Toffan n’est pas une création entièrement originale. L'analyse indique que des parties importantes de l'outil UAshield, développé par l'armée informatique ukrainienne, semblent avoir été intégrées à Toffan.

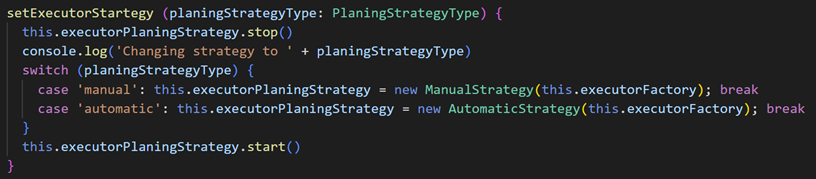

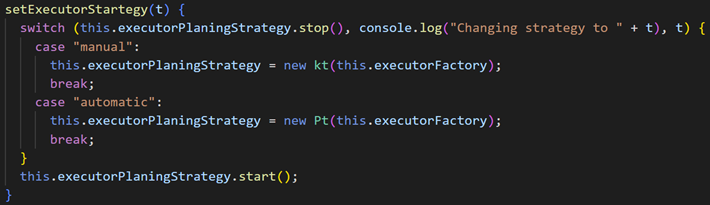

Dans Toffan, plusieurs segments de code sont identiques à ceux d'UAshield, et d'autres sont très similaires avec de légères différences. L’auteur de Toffan a renommé les variables et les classes en noms plus génériques ou moins significatifs, et a restructuré le flux du code sans altérer les fonctionnalités de l’outil, probablement le résultat d’un obscurcissement automatisé. Il existe même des fautes d'orthographe dans les noms de variables identiques, comme indiqué ci-dessous.

Captures d'écran illustrant le code d'UAshield (en haut) et de Toffan (en bas). Les deux servent le même objectif : modifier la « stratégie de planification de l’exécuteur » en fonction d’un paramètre d’entrée, et ils partagent les mêmes fautes d’orthographe, rendant « stratégie » par « stratégie » et « planification » par « rabotage ». [Source : Flare]

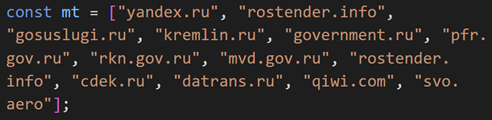

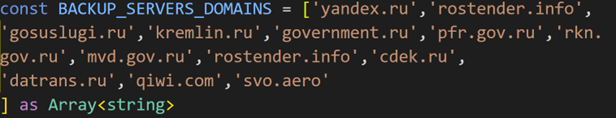

L’auteur du code de Toffan (en haut) n’a pas supprimé plusieurs domaines russes initialement codés en dur dans UAshield (en bas). Seul le nom de la variable a été modifié, probablement en raison d'un obscurcissement automatique. [Source : Flare]

UAshield propose aux utilisateurs un système de classement basé sur le nombre d'« attaques réussies » effectuées par les participants DDoS. Comme le montre le code d'UAshield, les classements sont structurés en niveaux de 0 à 24, et chaque niveau est associé à un nom de classement spécifique. Les utilisateurs gravissent les niveaux en fonction de leurs contributions aux attaques DDoS contre les cibles de l'IT Army. Par exemple, le niveau 3 est « l'homme aux pommes de terre », le niveau 8 est « le pot de concombre mariné », le niveau 14 est le président « Joe Biden », le niveau 23 est « Valerii Zaluzhnyi » (commandant en chef de l'Ukraine) et le niveau le plus élevé est 24. est « Volodymyr Zelenskyy » (président de l'Ukraine).

Dans une nouvelle démonstration de l’idéologie de la Cyber Army, Toffan remplace cette liste élaborée en Ukraine et propose des classements allant de 0 à 24, comportant les noms d’anciens membres du Hamas pour la plupart. Par exemple, le niveau 12 est désigné comme « Yahya Ayyash », un fabricant de bombes du Hamas connu sous le nom de « l’Ingénieur ». Le niveau 17 correspond à « Mahmoud Al-Mabhouh », un haut commandant militaire du Hamas assassiné à Dubaï en 2010. Le niveau 23 correspond à « Ahmed Yassin », le fondateur et chef spirituel du Hamas, tué lors d'une frappe aérienne israélienne en 2004. Le participant à une attaque DDoS de niveau 24 se voit attribuer le rang de « Izz al-Din al-Qassam », le nom d'un leader nationaliste arabe et militant islamique des années 1930. Le grade « Izz al-Din al-Qassam » fait référence à la branche militaire du Hamas, connue sous le nom de Brigades Izz al-Din al-Qassam.

De plus, l'auteur de Toffan n'a pas supprimé de son code un chemin de fichier codé en dur, révélant que l'environnement de développement de l'outil DDoS se trouvait dans un dossier intitulé « qassam » sur le bureau de l'auteur de Toffan, une autre référence à l'Izz al-Din al. -Brigades Qassam. Le chemin du fichier codé en dur tel qu’il apparaît dans le code source décompressé de l’application Electron est :

"C:/Utilisateurs/Virtuel/Bureau/travail/qassam/node_modules/yargs/lib/platform-shims/esm.mjs »

Il est à noter que dans le code source de Toffan, la langue arabe est configurée plusieurs fois dans différents fichiers de code avec le code local « ar-YE », représentant le dialecte yéménite de l'arabe. Généralement, les applications arabes utilisent le code local « ar » ou « ar-SA » (Arabie saoudite) pour représenter le dialecte arabe standard moderne (MSA), universellement compris dans le monde arabe. Bien qu’il ne s’agisse pas d’une preuve définitive liant l’auteur de Toffan à une nationalité spécifique, cela soulève des questions concernant la configuration de Toffan, en particulier avec le code régional arabe yéménite. Aucun autre code régional arabe n’existe dans le code source de l’application Electron analysé.

Une analyse plus approfondie du code de Toffan indique que dans la version 1, les attaques ont été menées après que les cibles ont été automatiquement extraites du profil GitHub « @trynothing09 », désormais inactif et non archivé. En version 2, l'outil faisait appel au profil « @KareemAdem », également inactif et non archivé, pour extraire des cibles. Cependant, dans la dernière version de Toffan datant de fin décembre 2023, l'outil fait appel au profil actif « @hw746159 » pour extraire des cibles.

Vous trouverez ci-dessous des captures d'écran partielles des versions originales et décodées du fichier « 0.json » sur le profil « @hw746159 ». Ce fichier contient 14 sites Web .il (Israël) codés en base64, extraits par Toffan à des moments d'attaque coordonnés, puis inondés par des volontaires de la Cyber Army avec des requêtes HTTP GET. Ces sites Web couvrent divers secteurs tels que la banque, le gouvernement, les télécommunications, le renseignement, les médias et l'information, ainsi que l'investissement.

Captures d'écran partielles affichant le fichier « 64.json » original (en haut) et décodé en base0 (en bas) sur le profil GitHub actif de « @hw746159 », présentant des sites Web israéliens ciblés. [Source : Flare]

Capture d’écran montrant Toffan lors de l’attaque d’un participant francophone contre le site Internet du ministère israélien de la Santé. Cet utilisateur a envoyé plus de 4 millions de requêtes GET avec Toffan. [Source : Flare]

La Cyber Army propose également un APK permettant aux utilisateurs d’Android de participer à leurs attaques DDoS. Une analyse de base de l'application Android indique que, comme l'outil Toffan pour Windows, l'APK est recyclé et non personnalisé à partir de zéro. L'application originale semble être l'outil « DDoSPacket » pour Android écrit par « @blueskychan-dev », qui mentionne sur son profil GitHub : « Je crée cette application depuis que j'ai 12 ans et que je vais m'inscrire au collège. »

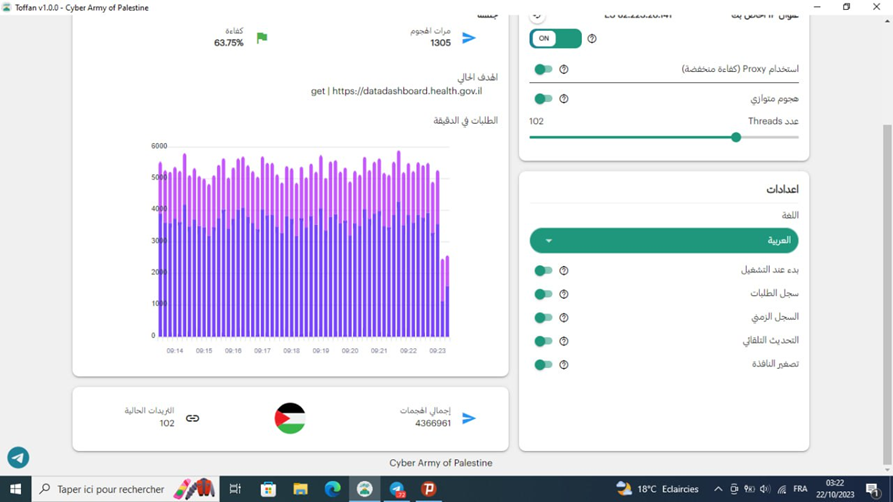

Avec des milliers d’adeptes de Telegram et un modèle simple d’attaques DDoS en crowdsourcing contre des sites Web israéliens, la Cyber Army obtient généralement des résultats d’attaque réussis quelques minutes seulement après les heures d’attaque annoncées. Vous trouverez ci-dessous des exemples de captures d'écran publiées par la Cyber Army, de Vérifier-Hôte, un site Web qui propose des outils pour vérifier l'état des hébergeurs et des sites Web. De nombreux autres groupes DDoS, notamment l'IT Army et NoName, ont déjà utilisé Check-Host pour démontrer la preuve de leurs attaques et l'indisponibilité temporaire des sites Web ciblés.

Captures d’écran illustrant l’indisponibilité temporaire des sites Web de l’agence de renseignement israélienne du Mossad, de l’agence spatiale israélienne et de la police israélienne, à la suite d’attaques de la cyber-armée. [Source : Télégramme]

Conclusion

L’augmentation des attaques DDoS participatives marque une évolution de la cybercriminalité, les tensions géopolitiques servant de catalyseur à l’apparition de nouveaux acteurs menaçants. Comme on l’a vu lors des conflits en cours entre la Russie, l’Ukraine et Israël-Hamas, des groupes comme l’Armée informatique d’Ukraine, NoName057(16) et la CyberArmée de Palestine capitalisent sur ces événements pour lancer des attaques perturbatrices contre de grandes entreprises et entités gouvernementales à travers le monde. . Ces attaques, autrefois réservées à des acteurs malveillants disposant de ressources suffisantes, impliquent désormais également des novices défavorisés utilisant des outils open source facilement disponibles et une communauté composée d'un nombre suffisant de personnes favorables à une idéologie ou à une cause politique particulière. Les conséquences de telles attaques vont au-delà de simples perturbations de la page d’accueil d’un site Web, les débutants ayant désormais la capacité potentielle d’avoir un impact sur des services essentiels comme les portails des hôpitaux.

Il est important de souligner que ces auteurs de menaces, comme de nombreux autres acteurs impliqués dans des attaques DDoS, annoncent souvent leurs cibles longtemps à l’avance. Cela offre aux organisations la possibilité de se préparer à l’avance en surveillant ces discussions en temps réel, obtenant ainsi des informations pour une défense proactive. Après l’attaque, cette surveillance permet d’attribuer les incidents à des acteurs spécifiques et de mieux comprendre le paysage de la cybersécurité de l’organisation en termes de menaces particulières auxquelles elle est confrontée. Compte tenu de la nature dynamique de la géopolitique et de la facilité d’accès aux outils DDoS et de constitution d’une communauté de volontaires en matière de cybercriminalité, une surveillance continue sur le Web clair, profond et sombre, y compris les canaux Telegram illicites, est cruciale pour une détection précoce des menaces.

À propos de Flare

Flare est la solution proactive de gestion de l'exposition aux menaces (TEM) qui surveille les activités des acteurs malveillants sur le Web clair et sombre et les canaux Telegram illicites 24h/7 et XNUMXj/XNUMX.

Grâce à des alertes personnalisées, Flare permet aux équipes de sécurité de découvrir des événements inconnus, de prioriser automatiquement les risques et de répondre aux renseignements exploitables. Identifiez et répondez aux informations pertinentes pour votre organisation au sein des communautés de cybercriminalité en temps réel.

Vous souhaitez en savoir plus sur la façon de mieux protéger vos actifs numériques avec Flare ?