Nous avons mis à jour cet article le 19 octobre 2023 pour inclure des informations sur les logiciels malveillants META.

Bien que les attaques de phishing et les liens Web malveillants conduisent souvent à attaques de ransomware, beaucoup diffusent d'autres types de logiciels malveillants. Au cours des dernières années, les attaquants se sont de plus en plus appuyés sur variantes de logiciels malveillants infostealer pour obtenir les titres de compétences des employés. Selon les recherches d'Accenture, le malware voleur RedLine était la variante la plus populaire, représentant 56 % des voleurs d'informations en juillet 2022 et 48 % en octobre 2022. En réponse aux attaques basées sur les informations d'identification, les organisations ont mis en œuvre l'authentification multifacteur (MFA), mais les acteurs de la menace ingénieux bloquent désormais utilisateurs avec notifications MFA dans Attaques de fatigue MFA.

Plus récemment, le nouveau malware voleur META est apparu et devient de plus en plus populaire. Les acteurs menaçants présentent META comme une version « améliorée » de RedLine.

Alors que vous continuez à défendre l'environnement informatique de votre entreprise, vous devez comprendre ce qu'est un malware voleur d'informations et comment fonctionne le malware voleur RedLine.

Qu'est-ce qu'un logiciel malveillant Stealer ?

Le voleur d'informations, ou voleur d'informations, est une forme de cheval de Troie d'accès à distance, un logiciel malveillant qui collecte et transfère les informations de l'utilisateur, telles que les informations d'identification enregistrées dans le navigateur, à l'acteur malveillant. Les attaquants commencent généralement par une méthode d'attaque par ingénierie sociale, puis infectent l'appareil à l'aide de pièces jointes, de sites Web et de publicités malveillants.

Les méthodes typiques de collecte de données comprennent l'utilisation :

- Cadre d'exploitation du navigateur (BeEF): contrôler les navigateurs ou les applications (notamment pour les cookies et mots de passe enregistrés dans le navigateur pouvant être utilisés pour exploiter des services et lancer des attaques par rejeu de session)

- Récupérateurs de formulaire : intercepter et copier les données que les utilisateurs envoient dans les formulaires

- Keylogging: enregistrer les touches que les gens frappent sur leurs claviers

La plupart des variantes de logiciels malveillants infostealer ciblent :

- Services bancaires en ligne

- Sites de média sociaux

- Comptes de messagerie

- Comptes FTP

- Plateformes de commerce électronique

- Portefeuilles de crypto-monnaie

Qu'est-ce que RedLine Stealer ?

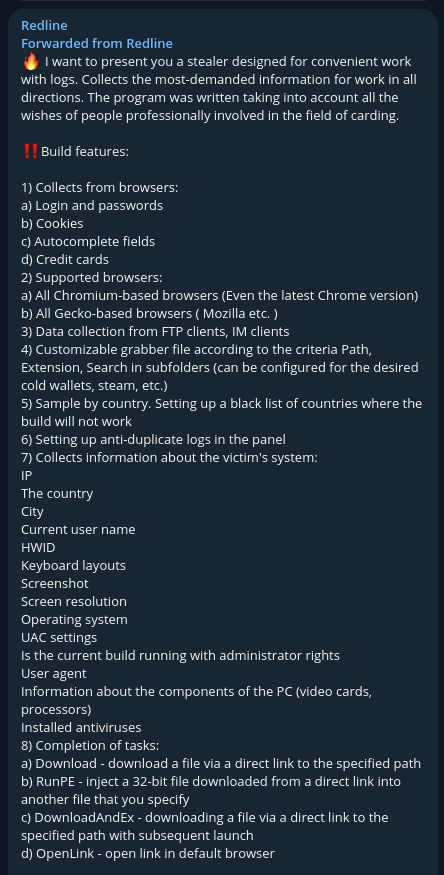

Découvert à l'origine dans Mars 2020, les attaquants ont initialement diffusé le malware RedLine dans une campagne par e-mail, en usurpant une adresse e-mail légitime d'une société de recherche sur la guérison des coronavirus. La variante d'infostealer RedLine Stealer offre un outil de saisie de fichiers personnalisable, permettant aux attaquants de collecter des informations d'identification à partir de navigateurs Web, de portefeuilles de crypto-monnaie et d'applications, notamment :

- Navigateurs Chrome

- Navigateur basé sur Gecko, comme Mozilla Firefox

- Clients FTP

- Applications de messagerie instantanée

- Applications VPN

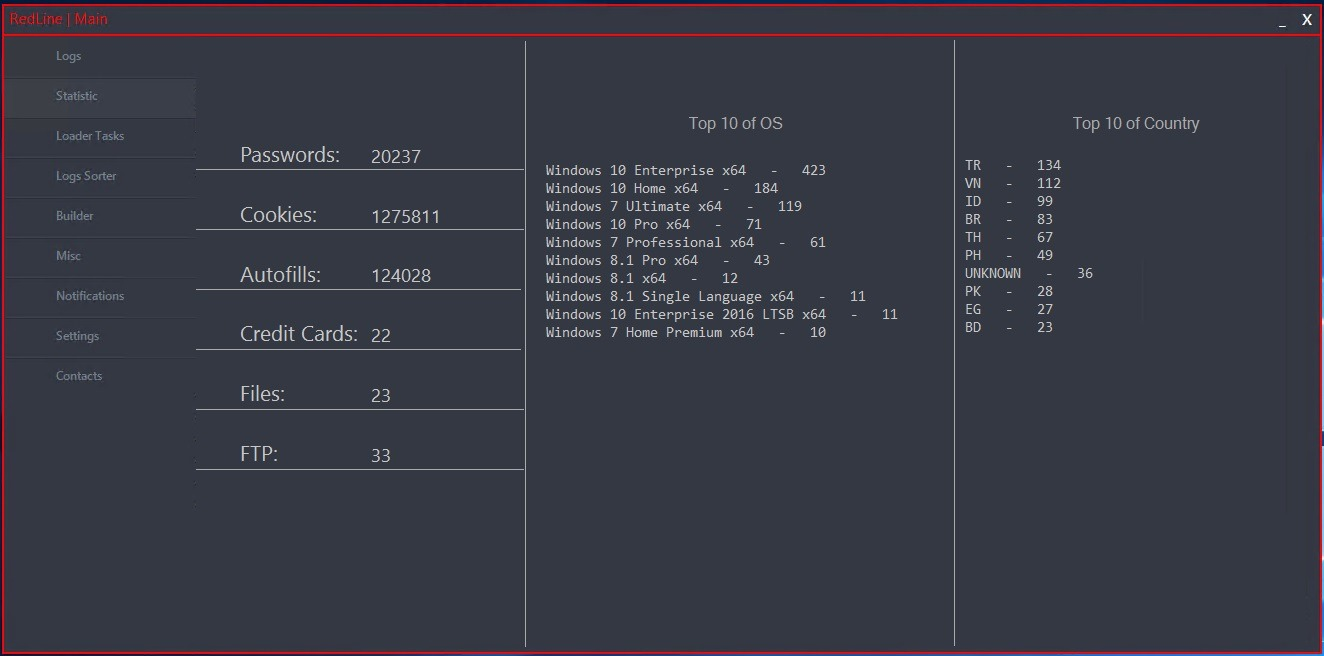

RedLine collecte les informations suivantes à partir des navigateurs des utilisateurs :

- Identifiants et mots de passe

- Cookies

- Remplir automatiquement les champs du formulaire

- Données de carte de crédit

- L'historique du navigateur

En outre, RedLine Stealer collecte également des informations sur l'appareil compromis, notamment :

- adresse IP

- Pays

- Ville

- Nom d'utilisateur actuel

- Identification du matériel (HWID)

- Clavier

- Captures d'écran

- Résolution de l'écran

- Système d'exploitation

- Paramètres de contrôle de compte d'utilisateur (UAC)

- User-Agent

- Informations sur le matériel informatique

- Outils antivirus installés

- Données sur les privilèges en cours d'exécution

- Données/fichiers de dossiers communs

Bien que RedLine Stealer existe depuis 2020, des acteurs malveillants continuent de le déployer. En janvier 2023, chercheurs ont observé des acteurs malveillants diffusant la variante du logiciel malveillant à l'aide de fichiers OneNote.

À mesure que les organisations adoptent davantage de technologies basées sur le cloud, les acteurs malveillants chercheront de plus en plus à voler des informations d'identification et à faire évoluer leur utilisation du logiciel malveillant RedLine Stealer.

Comment les acteurs de la menace achètent et utilisent RedLine Stealer

RedLine Stealer est un Malware-as-a-Service (MaaS), donc les pirates peuvent l'acheter puis revendre les données volées sur les forums du dark web.

Qu'est-ce qu'un logiciel malveillant en tant que service (MaaS) ?

Logiciels malveillants en tant que service (MaaS) est le processus par lequel des acteurs malveillants suivent le modèle économique d'abonnement Software-as-a-Service (SaaS) pour gagner de l'argent grâce à leur code malveillant. Les acteurs de la menace proposent des licences à vie ou des abonnements mensuels qui comprennent :

- Programme malveillant

- Infrastructure du centre de commande et de contrôle (C&C)

Les fournisseurs MaaS font la même chose que les fournisseurs SaaS :

- Offrir l'accès à une plateforme en ligne

- Générez des comptes d'utilisateurs pour que les clients puissent gérer l'attaque

- Fournir une assistance technique lorsque les clients ont besoin d'aide avec la plateforme

Avec l'abonnement, les acteurs malveillants peuvent recevoir, trier et extraire des informations des journaux des appareils compromis.

Comment fonctionne l'écosystème MaaS ?

La Écosystème MaaS se compose de forums en ligne agissant comme des places de marché. Trois acteurs malveillants de base doivent interagir :

- Quelqu'un qui vend un logiciel malveillant

- Quelqu'un qui vend les données volées

- Quelqu'un qui veut utiliser les données volées pour commettre d'autres crimes, comme la fraude

Les acteurs malveillants annoncent leurs logiciels malveillants sur des forums avec des listes qui définissent la fonctionnalité du logiciel malveillant, notamment :

- Les données qu'il collecte

- Logiciels pris en charge

- Lieux de collecte de données

- Capacités de personnalisation

- Paramètres de la plateforme

- Tâches qu'il accomplit

Après avoir acheté et déployé le logiciel malveillant, les clients vendent ensuite ces données sur des forums Web sombres, comme le marché russe, avec des listes qui incluent généralement :

- Famille de logiciels malveillants Stealer

- Système d'exploitation de l'appareil

- Pays d'origine de l'appareil

- Fournisseur d'accès Internet victime

- Liste des informations d'identification de service disponibles

- Contenu du répertoire archivé

- Date d'infection de l'appareil

Les cybercriminels, comme ceux qui se spécialisent dans la fraude en ligne, achètent ces enregistrements pour ne pas avoir à voler les informations et peuvent se concentrer sur leur modèle commercial illicite.

Vous voulez en savoir plus sur le cycle de vie d'une attaque de malware voleur ? Découvrez notre reportage, Disséquer le cycle de vie des logiciels malveillants Dark Web Stealer avec le framework MITRE ATT&CK.

Chaînes RedLine Stealer et Telegram

Les acteurs malveillants utilisent de plus en plus Application de messagerie télégramme pour acheter et déployer leur malware RedLine Stealer. Divers facteurs expliquent pourquoi cette plate-forme de messagerie instantanée est si populaire auprès des cybercriminels :

Les groupes de télégrammes illicites peuvent fournir un plus grand anonymat

Les sources du dark web peuvent être surveillées de manière intensive par les équipes de cybersécurité et divers organismes chargés de l'application de la loi. Bien que les chaînes Telegram puissent également être surveillées, certains éléments établissent un sentiment de sécurité :

- La chaîne peut avoir des "messages qui disparaissent" qui peuvent supprimer des messages après un certain laps de temps, comme entre 24 et 72 heures

- Il y a un flux rapide de messages, donc même si des messages existants existent toujours, ils peuvent être repoussés par les nouveaux messages, de sorte que les interactions semblent "moins permanentes"

- Les politiques de confidentialité strictes de Telegram peuvent permettre aux acteurs de la menace de se sentir plus en sécurité (que cela soit vrai ou non)

Les groupes de télégrammes illicites peuvent être plus faciles à utiliser

Comparé aux difficultés de connexion aux sources du dark web, Telegram est bien plus fiable :

- Le service ne nécessite qu'un numéro de téléphone portable (qui peut être masqué)

- Les chaînes Telegram ne nécessitent pas de domaine pour proposer des services et des outils à vendre et peuvent être utilisées en téléchargeant l'application

- Tant que le service Telegram reste en ligne, les pirates peuvent continuer à rester en ligne

De plus, la croissance de Telegram en tant que plate-forme de messagerie incontournable en fait une cible pour les attaquants. Avec plus d'utilisateurs sur Telegram, les attaquants peuvent élargir leur réseau. De plus, comme les outils antivirus échouent souvent à analyser l'application, elle offre un sol de données fertile. Par exemple, des acteurs malveillants ont déguisé un Variante RedLine en tant qu'installateur de Telegram pour échapper à la détection.

RedLine Stealer : comment en protéger votre organisation

Pour vous protéger du RedLine Stealer, vous devez atténuer les risques de manière proactive.

Fournir une formation de sensibilisation à la cybersécurité

La plupart des infections par RedLine Stealer commencent par une attaque d'ingénierie sociale. Dans le cadre de votre programme de sensibilisation à la sécurité, vous devez vous assurer que les employés apprennent à :

- Détecter et signaler les attaques de phishing, y compris un rappel de ne pas cliquer sur des liens ou des documents suspects

- Stockez les mots de passe en toute sécurité, par exemple dans un gestionnaire de mots de passe cryptés plutôt que dans leur navigateur

- Implémenter et utiliser MFA

- Téléchargez des applications uniquement à partir de sources fiables, comme l'App Store ou Google Play

- Installer un logiciel antivirus sur tous les appareils

Installer les mises à jour de sécurité

Les acteurs malveillants peuvent utiliser les vulnérabilités des systèmes d'exploitation et des applications de confiance. Vous devez mettre en œuvre un processus de gestion des vulnérabilités et des correctifs pour diffuser les mises à jour de sécurité sur tous les appareils connectés à vos réseaux et systèmes.

Chasse proactive aux menaces

Les chercheurs en sécurité fournissent les indicateurs de compromission (IoC) dans leurs rapports. Vous devez utiliser ces informations pour rechercher de manière proactive les infections potentielles dans votre environnement informatique.

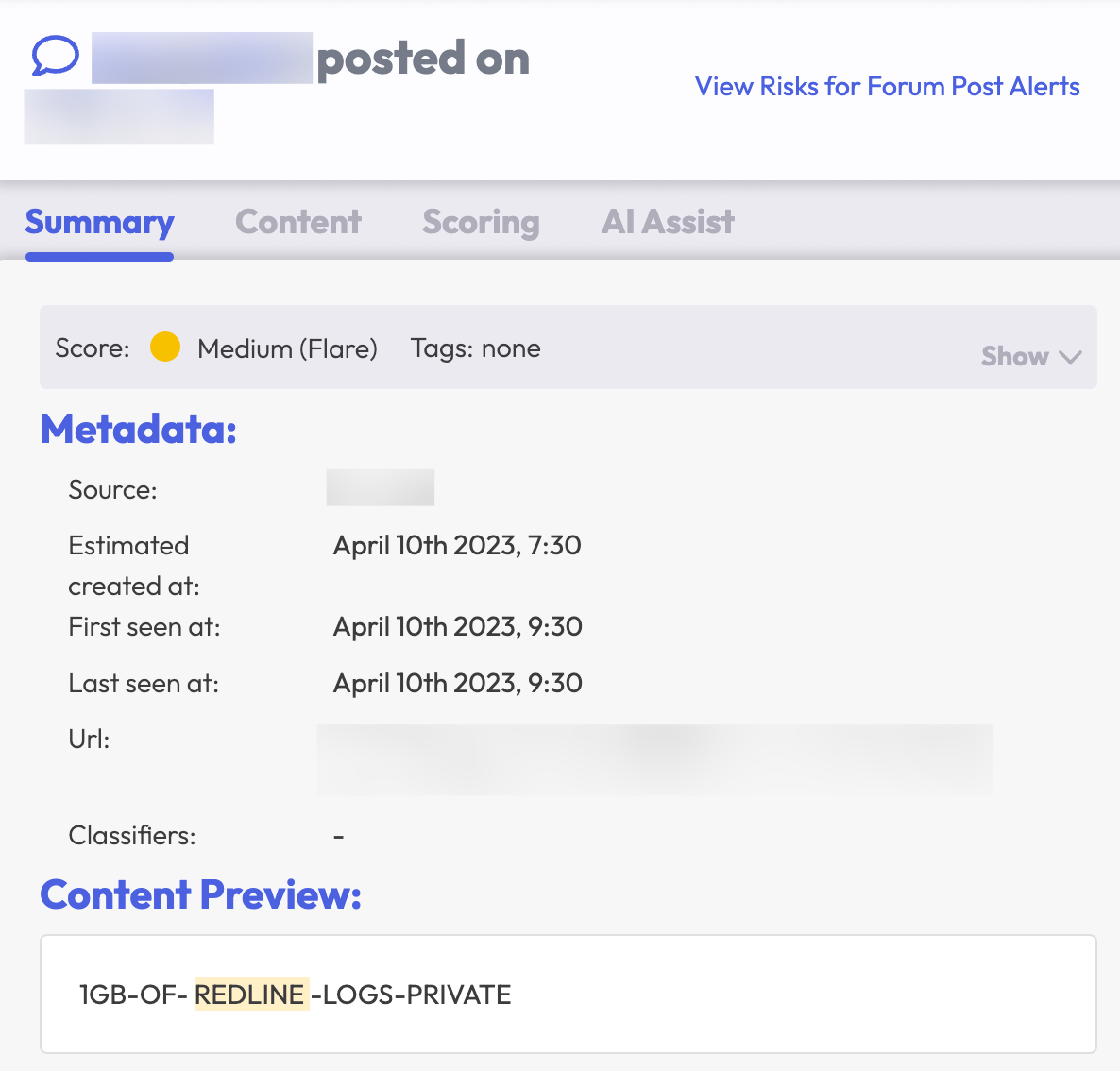

Surveillez le Dark Web et les chaînes de télégrammes illicites

En analysant les forums du dark web et chaînes Telegram illicites, vous pouvez identifier de manière proactive :

- Identifiants à vendre

- Appareils infectés

- Les mentions de votre entreprise indiquaient des menaces ciblées

Comment Flare peut aider à détecter Redline Stealer

Avec Flare, vous pouvez automatiser la surveillance du dark web et de Telegram pour un contexte qui permet de hiérarchiser les menaces. Notre intelligence artificielle (IA) analyse les comportements des acteurs malveillants pour identifier les menaces de manière proactive, et nos alertes exploitables vous aident à filtrer le bruit afin que vous puissiez vous concentrer sur ce qui compte le plus.

Avec l'automatisation de Flare, vous pouvez surveiller les canaux du dark web et de Telegram à la vitesse et à l'échelle pour une visibilité complète sur le risque créé par votre empreinte numérique. Notre solution fournit une surveillance Telegram sur des centaines de canaux Telegram, vous donnant la possibilité de suivre les termes de recherche pour les informations d'identification volées et les fuites de données.

Pour commencer à surveiller votre empreinte numérique et à protéger votre entreprise, inscrivez-vous pour votre essai gratuit aujourd'hui.